勒索病毒与挖矿软件已经被视为全球网络威胁中的“两大毒瘤”。

虚拟货币暴涨,受利益驱使,黑客纷纷瞄准了虚拟货币市场,利用勒索软件、挖矿脚本来实现流量变现,勒索挖矿攻击居高不下。

去年7月,国家互联网应急中心发布了《勒索软件防范指南》,提出勒索软件防范“九要”、“四不要”,并提出了应急解决建议。9月,国家发改委等多部门联合发布《关于整治虚拟货币“挖矿”活动的通知》,将“挖矿”正式列为淘汰类产业。各大企业加大防范力度,但治理收效甚微。

运营高度专业化、攻击方式简单化,低投入高回报,这些特点都构成了勒索及挖矿病毒盛行的主要因素。另外,如今的勒索软件不再是简单的无差别攻击,已经呈现出明显的APT化、SaaS化服务的趋势,企业的数据越值钱、影响力越大,面临勒索攻击的可能性就越大。其次,企业并未能发挥安全评估和解决方案的最大效用,有时只是继续在新的、孤立的安全工具上分层,或无法形成联动机制。

近期,在亚信安全与FreeBuf联合举办的云安全主题线上公益课,亚信安全的技术专家以《从勒索、挖矿思考云主机安全》为主题,从实战出发,全面梳理勒索与挖矿攻击的治理手段,从攻防视角出发,解读云主机安全防御的总体思路。

抑攻方可易防 云主机安全七式

兵法有著,知己知彼百战不殆,我们在面对勒索软件攻击时,除了做好主动防御以及事后防御,先对攻击者进行充分了解则是必不可少的。

图:勒索软件执行过程

勒索软件基于非对称加密,这种加密技术使用一对密钥来加密和解密文件。而勒索软件为了躲避网络安全防护系统的查杀,不仅会将自己伪装成正常的办公文档、办公软件,同时还具备了摧毁防护系统的特点。此外,勒索软件新变种正在不断产生,这使得传统基于特征码的防护方式效用大减,不法分子可以通过鱼叉式钓鱼邮件、漏洞利用传播、软件捆绑安装等方式进行广泛传播。

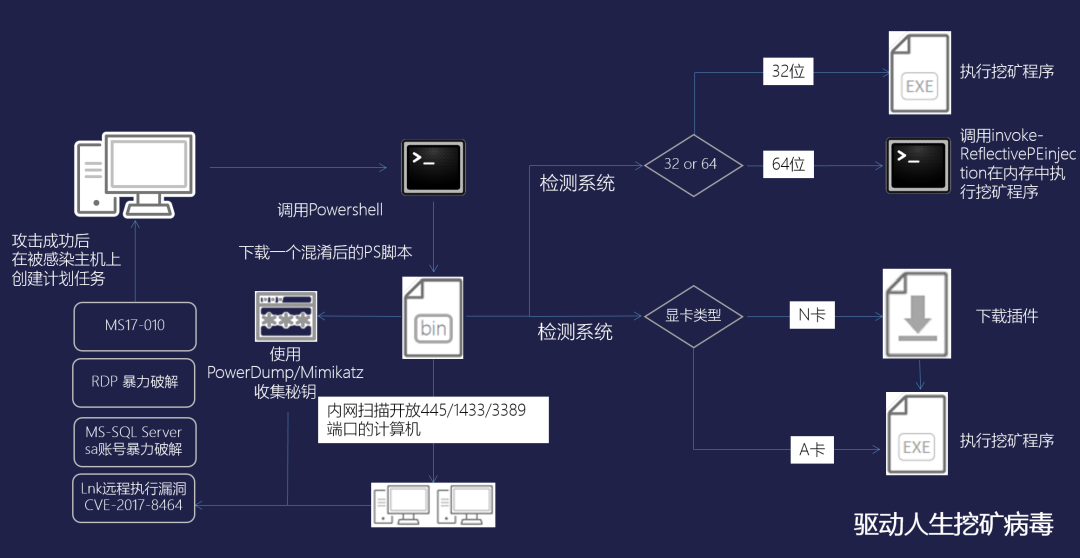

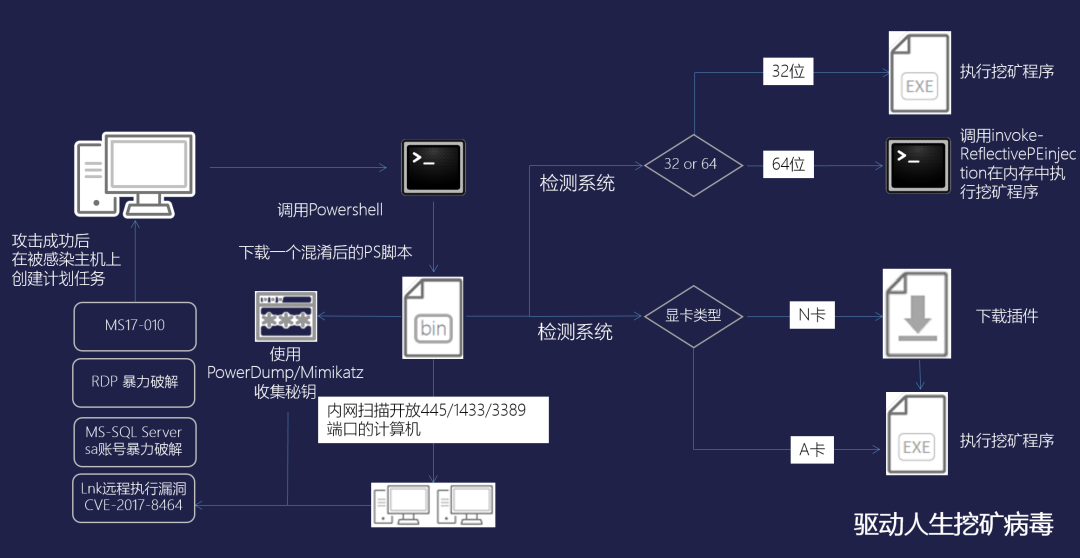

图:挖矿病毒攻击过程

与勒索相似,挖矿病毒也在逐步进化,许多变种的挖矿木马,已经具备了团伙作案、持久性、隐蔽性、对抗性和跨平台等特征,以各种手段规避流量监测和主机的安全检测。

图:防护勒索、挖矿之攻守道七式

而在全面了解挖矿与勒索攻击的过程之后,用户可以通过“事前早发现、事中防得住、事后能跟踪”的三条原则来建立防护体系,形成“攻守道七式”。

第一式

事前,摸清资产风险,缩小可能的被攻击面;

第二式

事前,防止或发现黑客扫描及漏洞扫描动作;

第三式

事中,虚拟补丁技术(DPI)防止漏洞攻击;

第四式

事中,病毒处置并拦截矿池的连接,发挥云主机安全平台无代理技术,节省虚拟化平台资源开销,防止扫描风暴;

第五、六式

发现恶意的修改和记录高风险日志;

第七式

事后,通过EDR能力,对安全事件追根溯源。

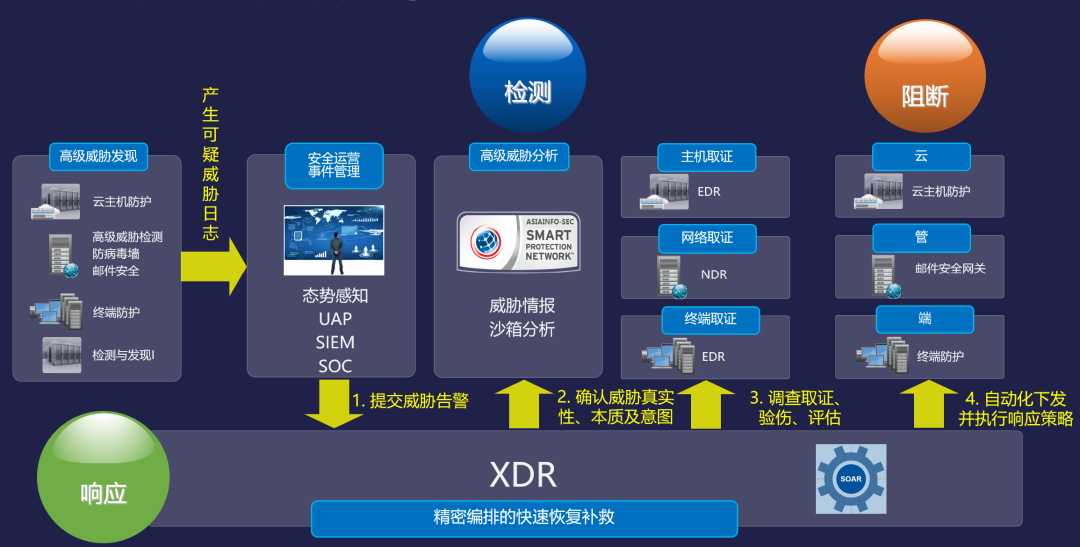

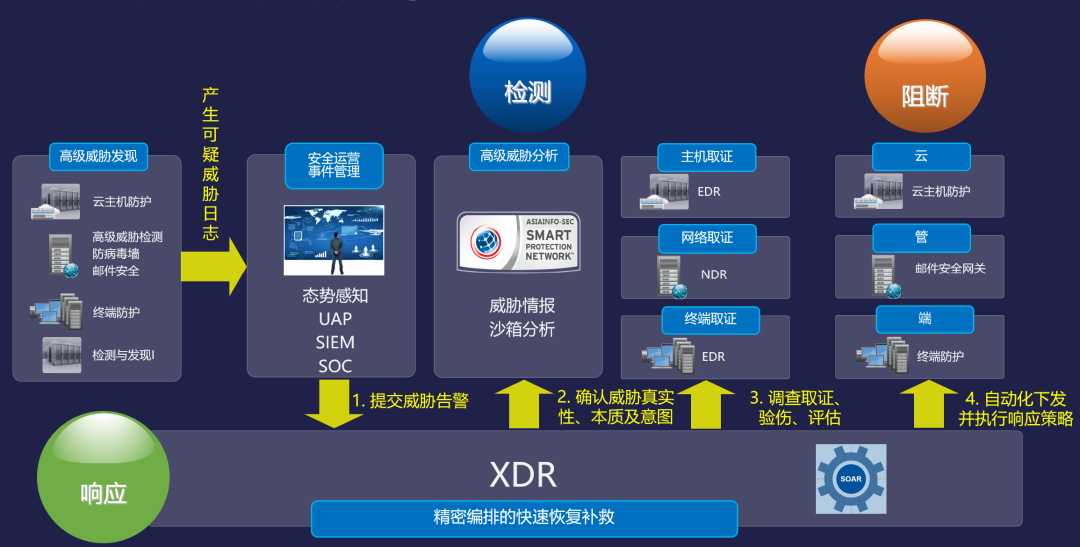

云主机安全 走向平台级防护

张鸣表示,从时间维度,结合PPDR模型,从勒索软件事前防护、勒索软件识、勒索软件阻断以及勒索软件攻击应急响应进行能力构建,这就需要将不同的检测工具、工作流程和服务整合起来,形成联动。从空间维度,依据纵深防御模型,在不同位置上部署勒索软件和挖矿病毒的防护能力,形成能力的叠加。而要实现上数目标,就必须采用平台化的解决方案,进而形成立体化的安全框架。

针对勒索软件和挖矿病毒,亚信安全XDR利用精密编排形成的联动安全解决方案,将安全产品以及安全流程连接整合起来,这其中涵盖了“准备、发现、分析、遏制、消除、恢复、优化”7个阶段,并针对高级威胁制定攻击标准预案,利用机器学习和专家团队的分析结果,联动所有终端协同处理,从而有效遏制勒索软件、清除各种挖矿变种。