近日,亚信安全CERT监测到Joomla发布安全通告,修复了Joomla中的一个未授权访问漏洞(CVE-2023-23752)。该漏洞源于程序对Web服务端点的访问限制不严格,导致未经身份认证的攻击者可以远程利用此漏洞访问服务器REST API接口,获取服务器敏感信息。目前该漏洞技术细节及PoC已在互联网公开,建议受影响用户尽快采取安全措施以保障系统安全。

Joomla是一种免费的、开源的内容管理系统(CMS),可以用来创建和管理网站的内容、布局和功能。Joomla最初于2005年发布,是一个基于PHP的Web应用程序,使用MySQL数据库来存储数据。其具有可扩展性强、易于使用、可定制性高等特点,这使得它成为许多网站、社区门户、博客和在线商店的流行选择之一。Joomla拥有丰富的社区和生态系统,提供大量的插件、模板和扩展程序,使得用户可以根据自己的需求自由地扩展和定制自己的网站。

漏洞编号和等级

CVE-2023-23752

CVSS V3.1:7.5

漏洞状态

| 漏洞细节 | PoC | EXP | 在野利用 |

已公开 | 已公开 | 未公开 | 未知 |

受影响版本

4.0.0 <= Joomla <= 4.2.7

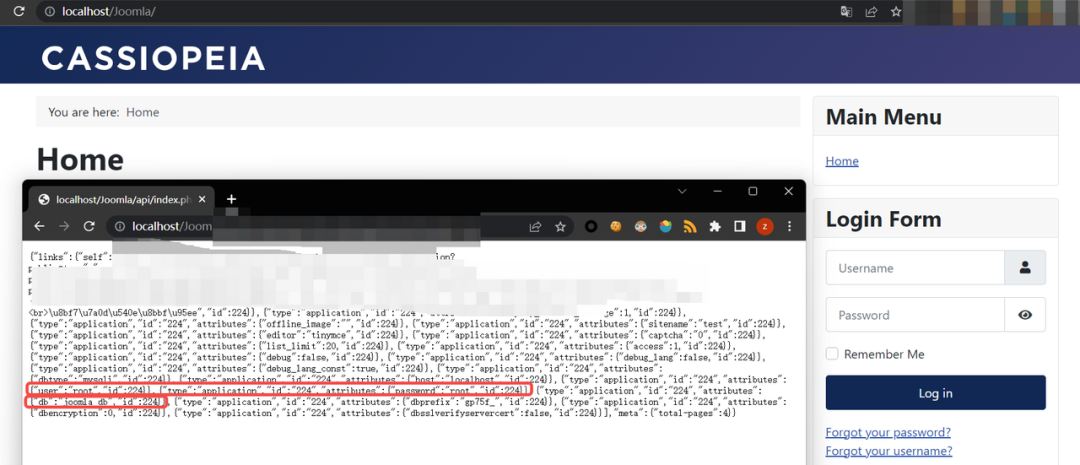

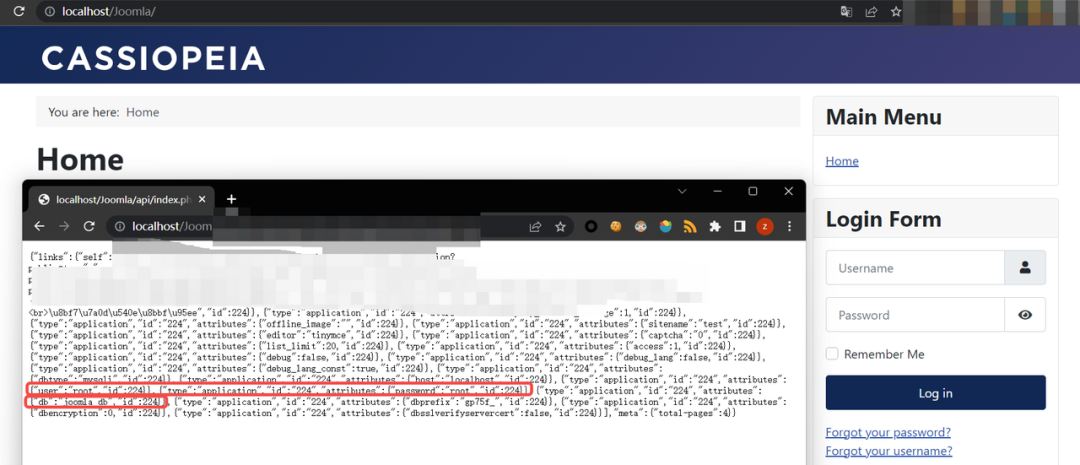

漏洞复现

修复建议

官方措施

目前Joomla官方已发布安全版本以修复此安全问题,建议受影响用户尽快升级至4.2.8及以上版本:

https://github.com/joomla/joomla-cms/releases/tag/4.2.8

参考链接

https://developer.joomla.org/security-centre/894-20230201-core-improper-access-check-in-webservice-endpoints.html