Cobalt Strike(简称CS)作为一款渗透测试工具,其核心组件“Beacon”被大量恶意攻击者滥用,成为实现远程控制、横向移动和数据窃取的重要工具。由于CS支持高度自定义和混淆技术,传统的基于特征码的检测手段已难以应对其新一代免杀木马。

CS Beacon 在免杀处理方面主要依托以下几项关键技术:

Beacon 通常直接在内存中加载执行,不落地为文件,有效绕过基于文件的安全扫描。结合进程注入技术,将其代码注入合法系统进程(如 explorer.exe、svchost.exe),进一步隐蔽行踪。

通过 Malleable C2 配置文件,攻击者可自定义 C2 通信的协议头、URL路径、数据编码方式,模仿浏览器或常用软件流量,躲避网络层检测。支持 HTTP/HTTPS、DNS、SMB 等多种协议,并可调整通信频率,增加检测难度。

Shellcode 经过加密和编码处理,Windows API 调用被间接化、混淆化,同时引入反调试、反沙箱机制,逃避动静态分析。

利用计划任务、WMI、注册表 Run 键等系统合法机制实现驻留,并通过非常规用法规避告警。

亚信安全TrustOne

终端侧实时检测并阻断内存行为

无需用户运营, 秒级自动处置

等待日志上传再分析?

就像攻击已破门而入

哨兵才去送信!

依赖外连时再阻断?

损失早已造成!

现代EDR的主动防御

必须是驻扎在终端上的“智能哨兵”

实现秒级的自主检测与响应

杜绝后面的检测

尽管CS木马擅长隐藏,但其最终必须与C2服务器建立通信,否则将失去攻击价值。这一行为成为检测的关键时机。亚信安全TrustOne通过以下机制实现有效处置:

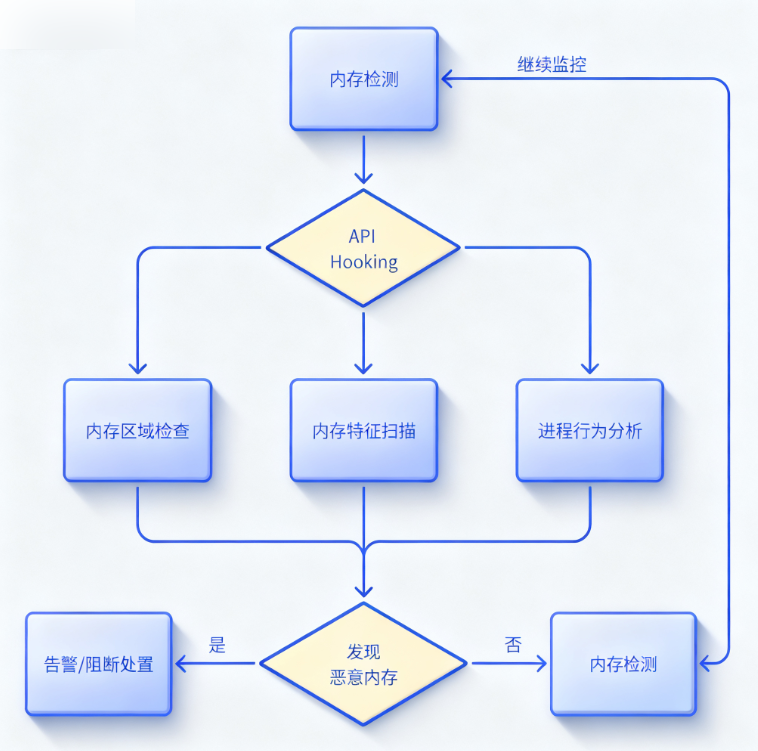

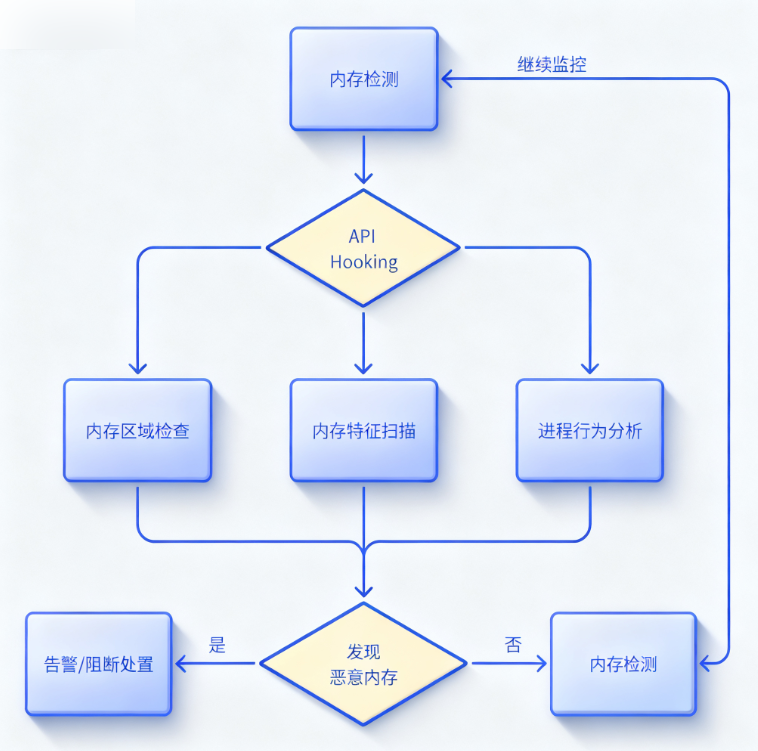

TrustOne 在终端侧关键节点设立监控点,通过锚点技术对行为进行实时监测,一旦发现可疑行为,系统立即对发起请求的进程内存进行深度扫描,结合静态内存特征与API调用序列等行为特征进行联合分析,实现对恶意代码的精准判定。

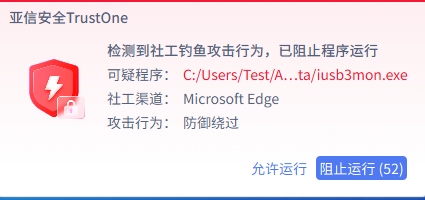

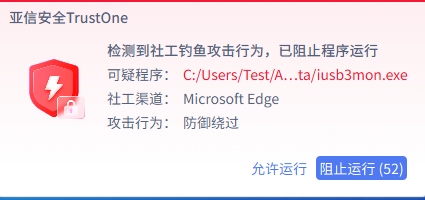

配合社工钓鱼阻断机制,TrustOne可在内存行为层面实现即时拦截。无需人工干预,系统秒级自动响应,杜绝滞后防御。传统方式依赖将日志回传云端再处置,效率低下,并为攻击者留下横向移动的时间窗口。真正的主动防御必须在终端实时完成检测与响应,才能有效阻断失陷行为。

TrustOne可有效检测

CS免杀木马恶意行为并阻断

终端集成了内存阻断引擎,终端可实现内存行为检测和秒级阻断:

管理中心内存告警管理:

亚信安全TrustOne所采用的内存检测技术不再依赖文件扫描,而是将防御纵深推进至内存层,直击“无文件攻击”和“内存驻留”等免杀技术的核心环节。通过行为触发时刻实施精准内存扫描,有效弥补了传统终端防护的盲区,实现对Cobalt Strike等高级威胁的可靠检测与处置。

有效防治CS攻击,是从“文件检测”走向“内存检测”的跨越。亚信安全TrustOne正在助力企业打造更深层次的防御能力。