【安全通告】Microsoft Exchange多个高危漏洞,无需用户交互即可触发攻击

近日,微软发布Exchange

Server的紧急安全更新,修复了多个相关漏洞,攻击者通过利用这些漏洞能够在无需用户交互的情况下,攻击Exchange服务器,远程执行任意代码。微软披露这些漏洞已经被在野攻击利用,漏洞危害较大,目前微软已经发布补丁程序,请用户及时打上微软补丁程序。亚信安全针对这些漏洞紧急制作了DS和TDA检测规则,帮助用户抵抗漏洞攻击。

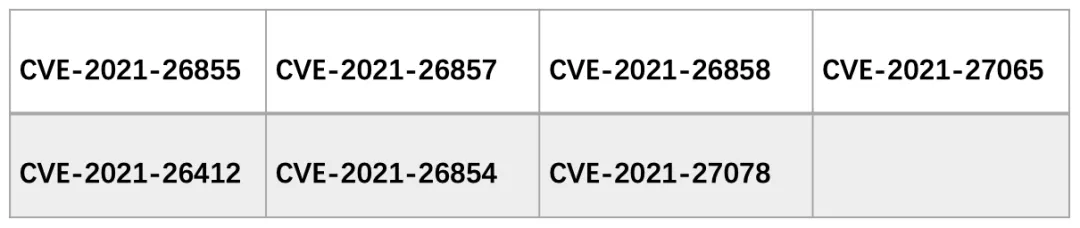

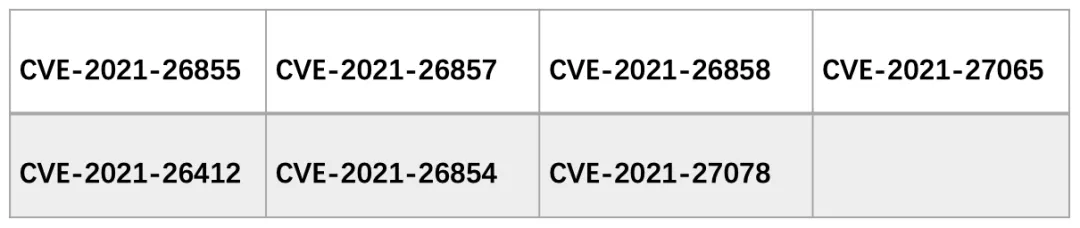

CVE-2021-26855:服务端请求伪造(SSRF)漏洞,攻击者能够发送任意HTTP请求并通过Exchange Server进行身份验证。

CVE-2021-26857:反序列化漏洞,该漏洞需要管理员权限,利用此漏洞的攻击者可以在Exchange服务器上以SYSTEM身份运行代码。CVE-2021-26858/CVE-2021-27065:任意文件写入漏洞,在通过身份验证后攻击者可以利用该漏洞将文件写入服务器的任意路径。可以通过利用CVE-2021-26855 SSRF漏洞或通过破坏合法管理员的凭据来进行身份验证。CVE-2021-26412/CVE-2021-26854/CVE-2021-27078:远程代码执行漏洞。微软官方已针对该漏洞发布了安全补丁,补丁程序下载链接:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26412https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27078https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26854https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27065https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26857https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26858修复漏洞前请备份资料,参考微软通告或者咨询微软。微软通告链接:https://msrc-blog.microsoft.com/2021/03/02/multiple-security-updates-released-for-exchange-server/

亚信安全DS的检测规则:

1010854 - Microsoft Exchange Server Remote Code Execution Vulnerability (CVE-2021-26855)

亚信安全DS的完整性监控规则,即检测潜在漏洞的方法:

1010855 - Microsoft Exchange - HAFNIUM Targeted Vulnerabilities

亚信安全TDA的检测规则:

4527:CVE-2021-26855_HTTP_EXCHANGE_SSRF_EXPLOIT_REQUEST_SB

https://msrc-blog.microsoft.com/2021/03/02/multiple-security-updates-released-for-exchange-server/https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/