近期,Magniber勒索病毒事件在全国范围内频繁爆发,导致多地用户受到攻击,受害主机部分文件被加密。早期的Magniber勒索病毒针对韩国用户发动攻击,仅会加密韩语操作系统,而随着分发范围扩大,国内用户也成为该勒索攻击目标。

亚信安全已经截获此勒索病毒,并提供有效解决方案。据悉,该勒索病毒通过利用Microsoft MSHTML远程代码执行漏洞(CVE-2021-40444)进行传播,当用户访问挂马链接或打开黑客精心制作的文档时,均有可能触发此漏洞。

针对Magniber勒索病毒,亚信安全信端Officescan/信舱DeepSecurity可以在攻击发生的多个阶段检测并拦截。

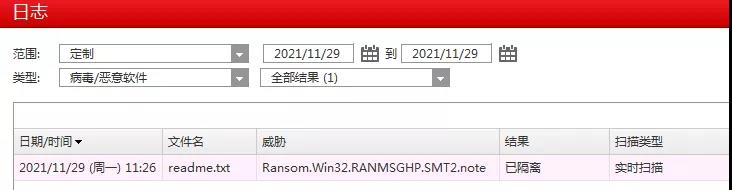

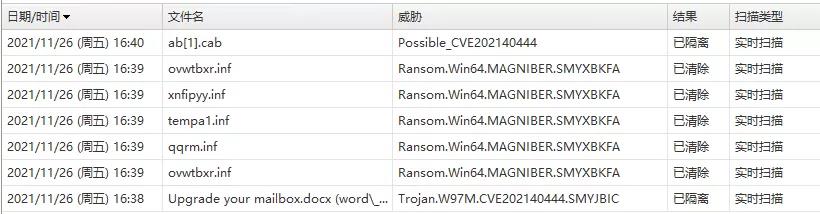

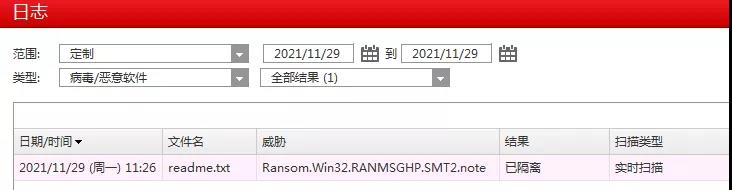

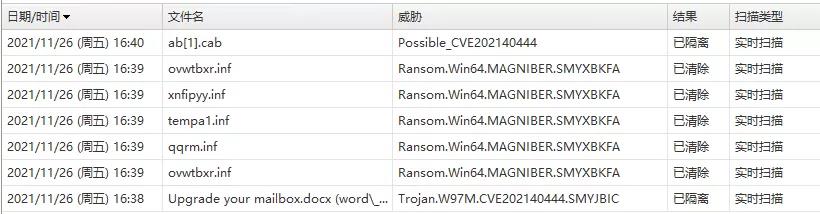

亚信安全病毒码版本17.211.60,云病毒码版本17.211.71,全球码版本17.211.00 已经可以检测Magniber勒索病毒inf样本、勒索信readme.txt文件、cab包以及利用漏洞的文档,请用户及时升级病毒码版本;

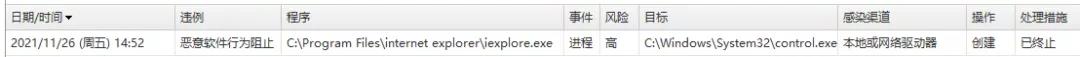

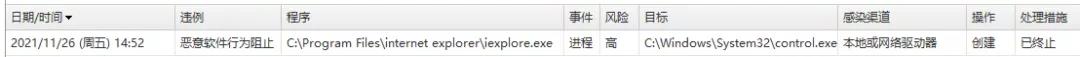

恶意行为监控可以有效拦截通过IE调用control.exe的进程创建行为;

亚信安全DDAN沙盒平台已经可以检测该勒索病毒及利用漏洞文档;

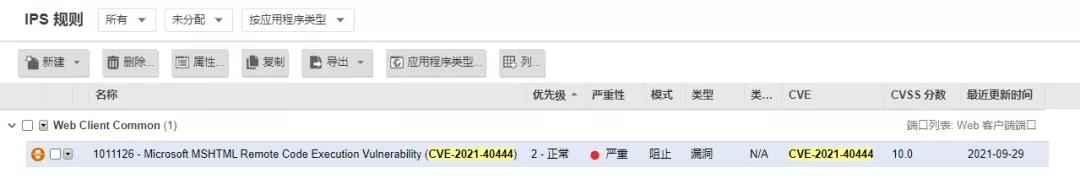

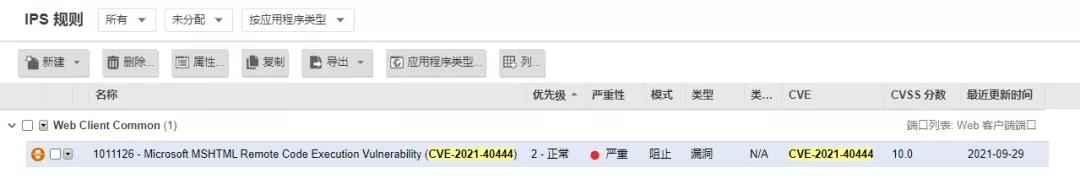

针对CVE-2021-40444漏洞,亚信安全已经发布了对应的DS和OSCE VP检测规则,规则如下:

1011126 - Microsoft MSHTML Remote Code Execution Vulnerability(CVE-2021-40444)

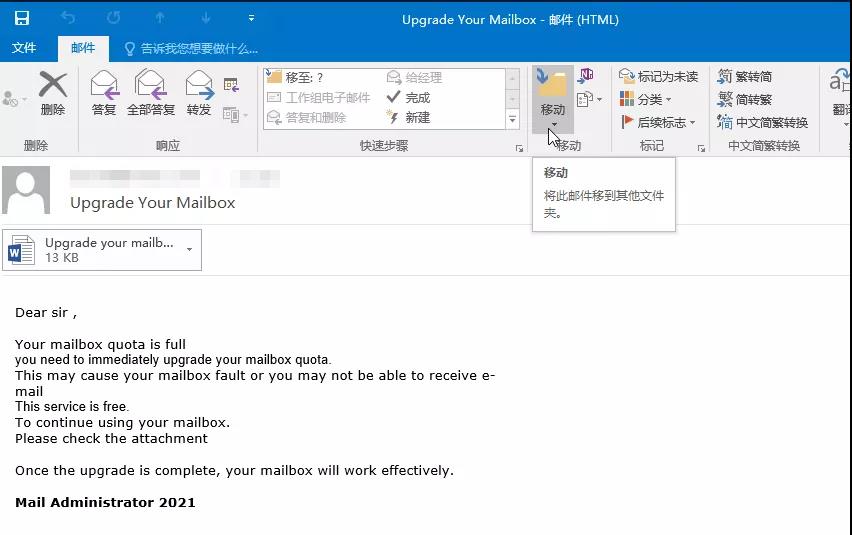

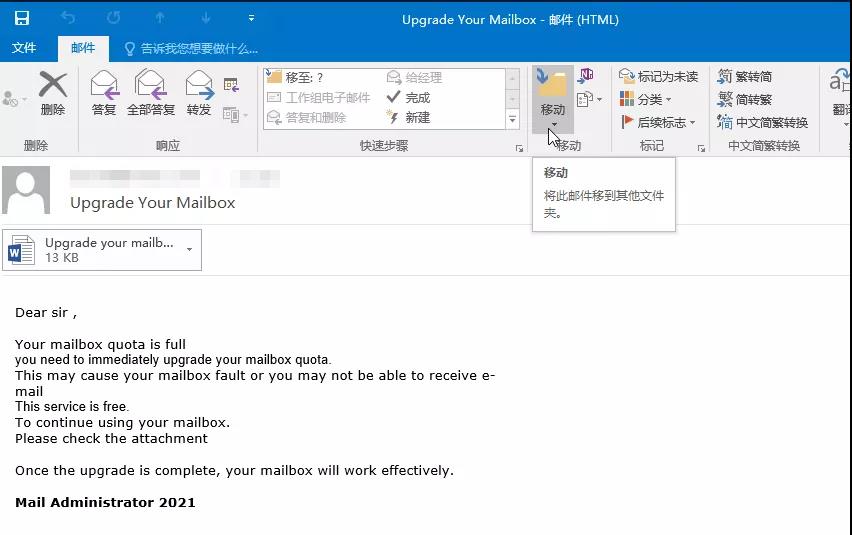

Magniber勒索病毒通过Microsoft MSHTML 远程代码执行漏洞进行分发。当受害者访问挂马网站或打开黑客精心制作的恶意文档时,则可能触发整个攻击链。

由于此攻击链需要用户主动访问站点或打开文档,因此高危站点及钓鱼邮件将会是主要传播手段。

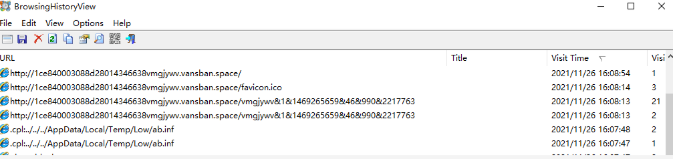

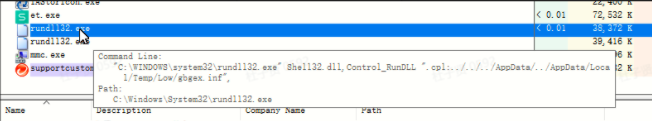

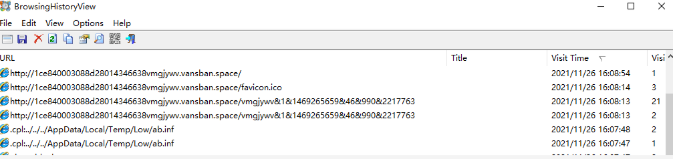

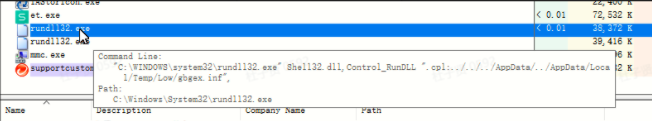

一旦打开文档并启用编辑,则可能触发漏洞,将自动下载黑客在站点中托管的cab文件,并解压.inf文件到/AppData/Local/Temp或/AppData/Local/Temp/Low目录中,随后调用cpl执行。

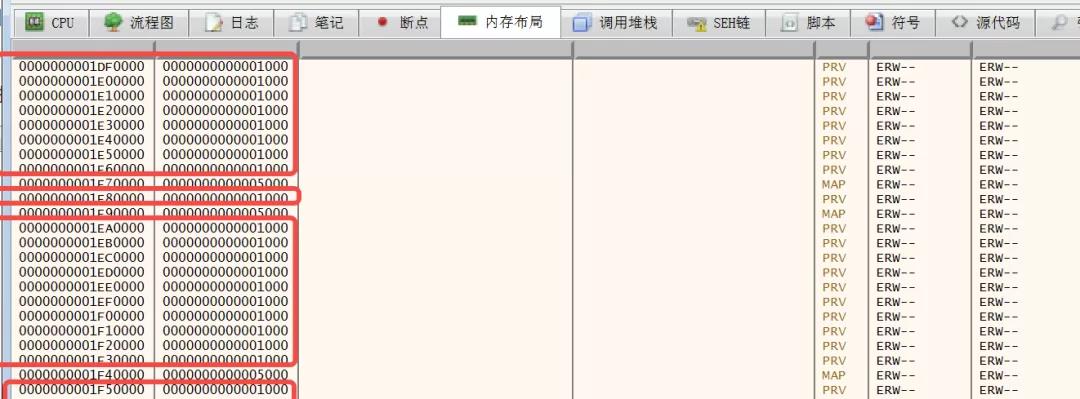

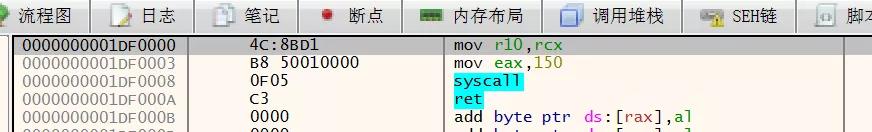

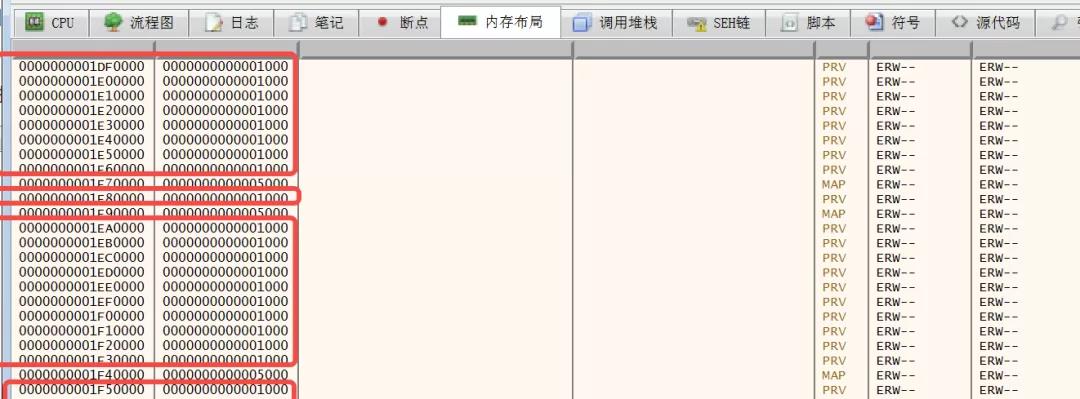

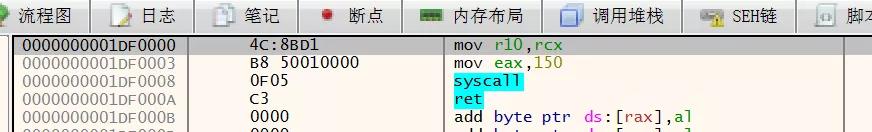

.inf文件为PE格式,样本中无导入表,这对样本静态分析造成一定困难。经过动态分析,发现样本含有较多花指令,通过SSDT表调用Windows API实现代码逻辑。

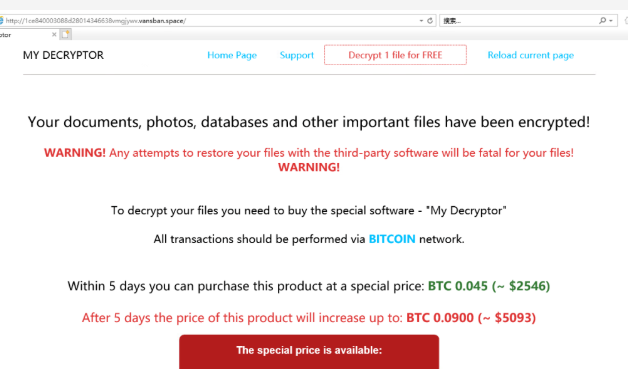

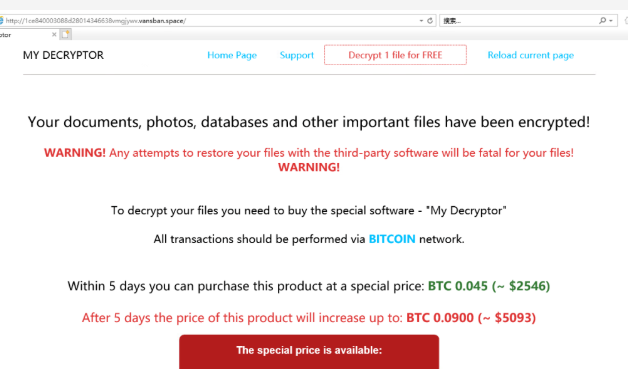

加密完成后,主机会访问勒索站点:

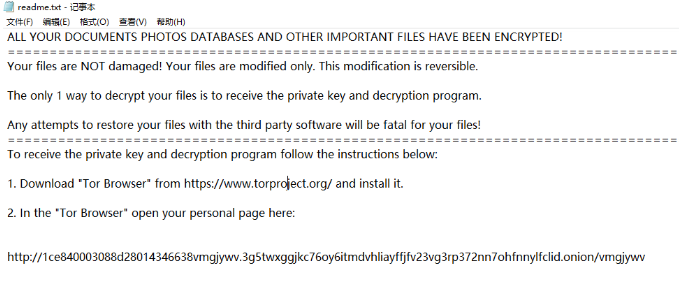

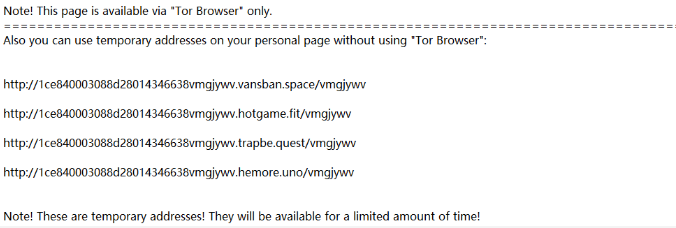

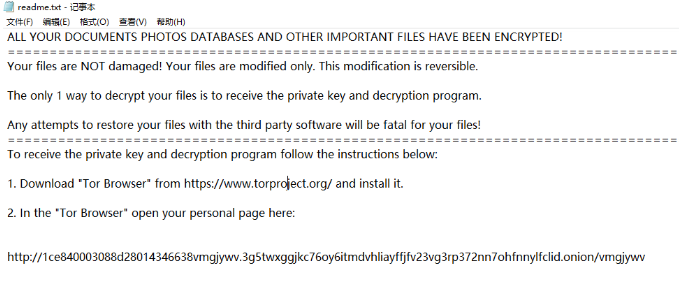

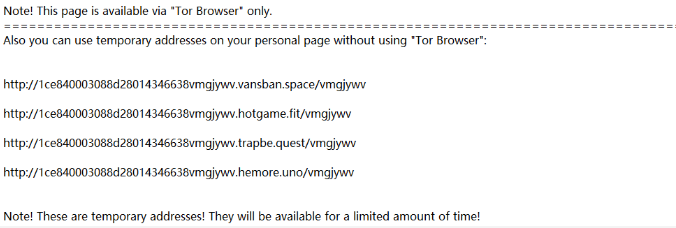

弹出readme.txt,该文件已经被亚信安全检测为Ransom.Win32.RANMSGHP.SMT2.note:

通过查看浏览器历史记录,可以发现利用上述漏洞的蛛丝马迹: