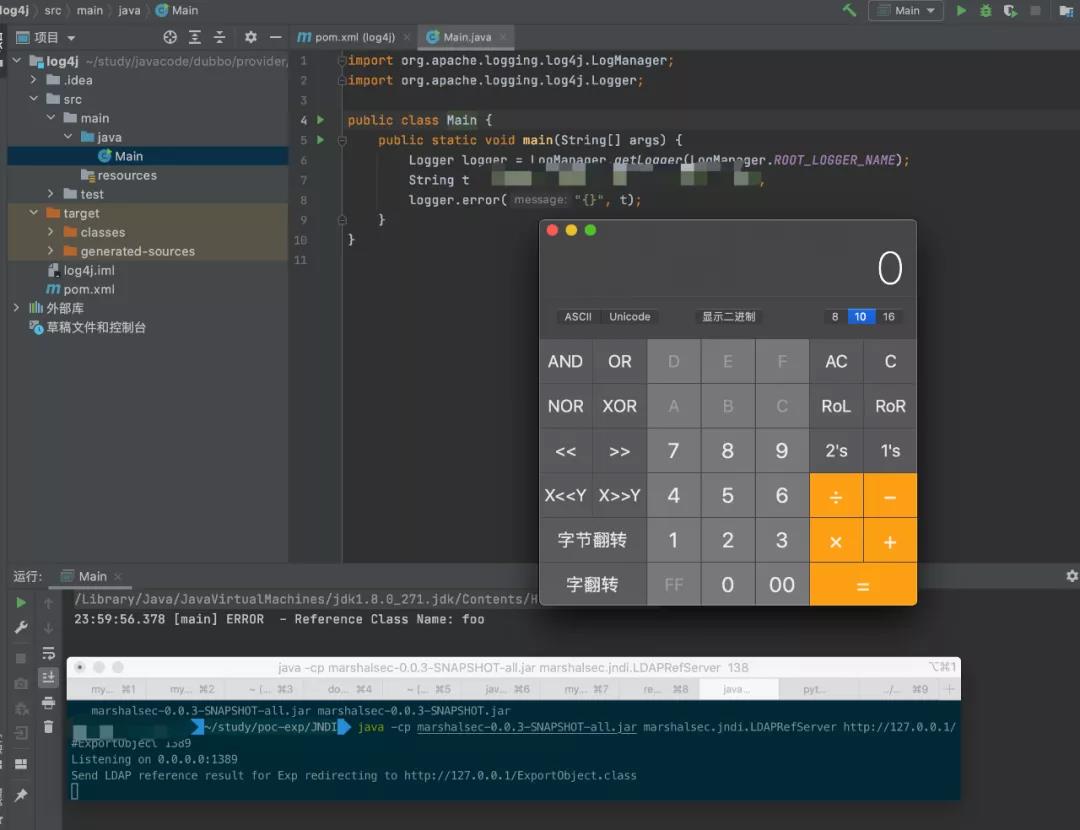

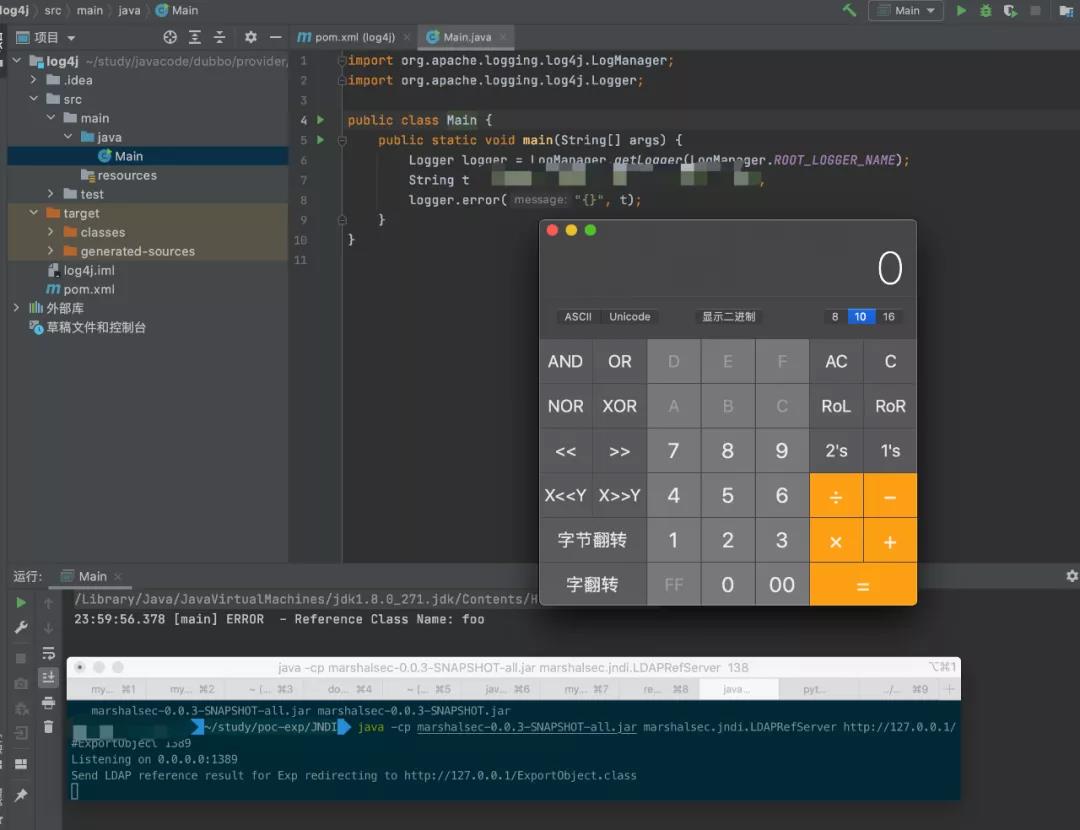

2021年12月9日,亚信安全 CERT监测发现 Apache Log4j-2任意代码执行漏洞相关利用PoC在互联网公开。由于Apache Log4j-2中存在JNDI注入漏洞,程序将用户输入的数据进行日志记录时即可触发该漏洞并可在目标服务器上执行任意代码。

目前官方已提供修复补丁,鉴于该漏洞受影响面广大(Apache Struts2、Solr、Flink、Druid等众多组件与大型应用均受影响),亚信安全CERT建议使用Apache Log4j-2的用户尽快采取相关措施。

Apache Log4j-2 是美国阿帕奇(Apache)公司的基于Apache Log4j框架进行重构和升级,引入了大量丰富的特性,可以控制日志信息输送的目的地为控制台、文件、GUI组件等,并通过定义每一条日志信息的级别,使其能更加细致地控制日志的生成过程。

在jvm启动参数中添加 -Dlog4j2.formatMsgNoLookups=true

在classpath下创建"log4j2.component.properties"配置文件并增加配置"log4j2.formatMsgNoLookups=true"

系统环境变量中将FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS设置为true

https://github.com/apache/logging-log4j2

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2