当勒索软件具备了如下特征:持久化作战能力、高隐蔽性、逃避检测能力、损害系统恢复能力,带来的后果可能是毁灭性的它就是BlackBit!

何为BlackBit?

BlackBit勒索软件最早于2022年9月首次被发现。与其它勒索不同的是,其在成功入侵主机后,攻击者没有执行数据泄露、权限提升和横向移动等动作,而是专注于释放和执行勒索软件。BlackBit勒索软件的源代码与Loki Locker相似,除了在被加密的文件图标、名称和图标的配色方案等方面有了一些改进之外,其还采用了.NET Reactor保护程序的方式来阻碍安全研究人员的分析。

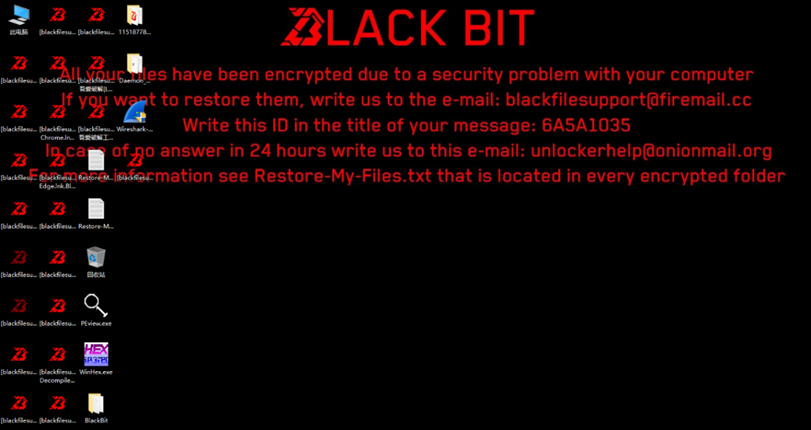

该勒索在加密文件前做足充分准备,首先其会将自身复制到多个文件夹目录下,并创建计划任务以保证持久运行;然后终止可能会影响加密文件的进程和服务,删除卷影副本和系统备份。通过禁用防火墙以及Windows Defender安全防护功能逃避检测。

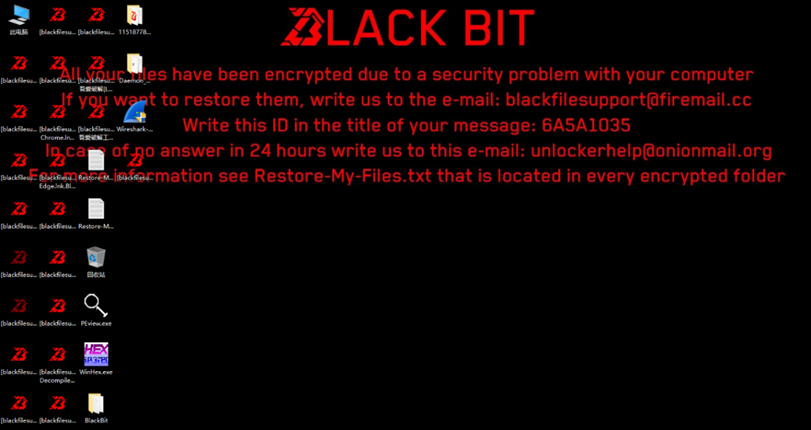

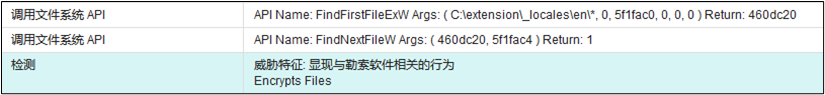

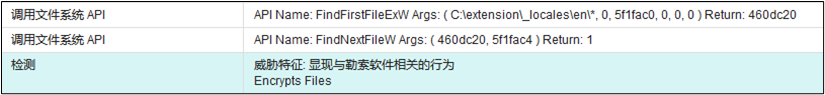

在加密过程中,其通过CPGenKey函数将生成的随机密钥经过RSA加密算法加密后再去对文件数据进行加密,同时还会更改加密文件的名称及其默认图标,设置新的桌面背景图像,并创建名为“info.hta”和“Restore-My-Files.txt”的勒索信息文件。加密文件的新名称格式为“ [攻击者邮件地址][唯一系统 ID][原始文件名].BlackBit ”。

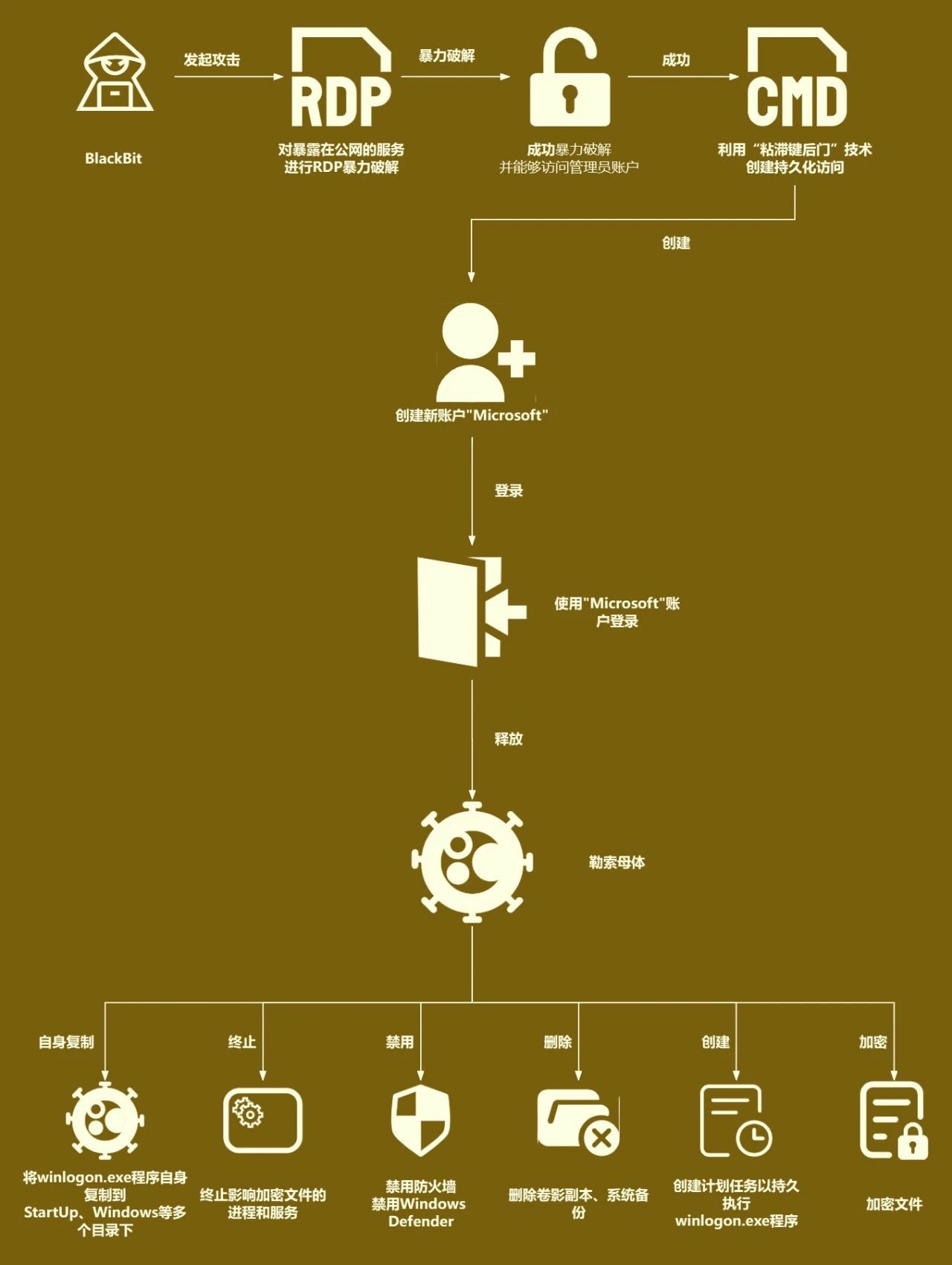

BlackBit勒索软件攻击流程

BlackBit家族通常是利用RDP暴力破解获取对目标机器的初始访问权限。RDP暴力破解(RDP brute force)是指攻击者使用自动化工具或脚本,尝试使用各种可能的用户名和密码组合登录远程桌面协议(Remote Desktop Protocol, RDP)服务的过程。攻击者通过尝试多个用户名和密码组合,来获取未经授权的访问权限,然后进一步入侵受害者的系统或网络。

攻击者可以使用多种方式进行RDP暴力破解攻击,例如使用常见的用户名和密码列表,或使用字典攻击工具自动生成密码组合。这种攻击方式对于那些使用弱密码或默认凭据的系统来说尤其危险,因为攻击者可以很容易地通过RDP暴力破解来获取访问权限。一旦BlackBit勒索软件成功进入系统,它会加密主机上的文件,并勒索高额的赎金。

【BlackBit勒索攻击流程】

亚信安全产品解决方案

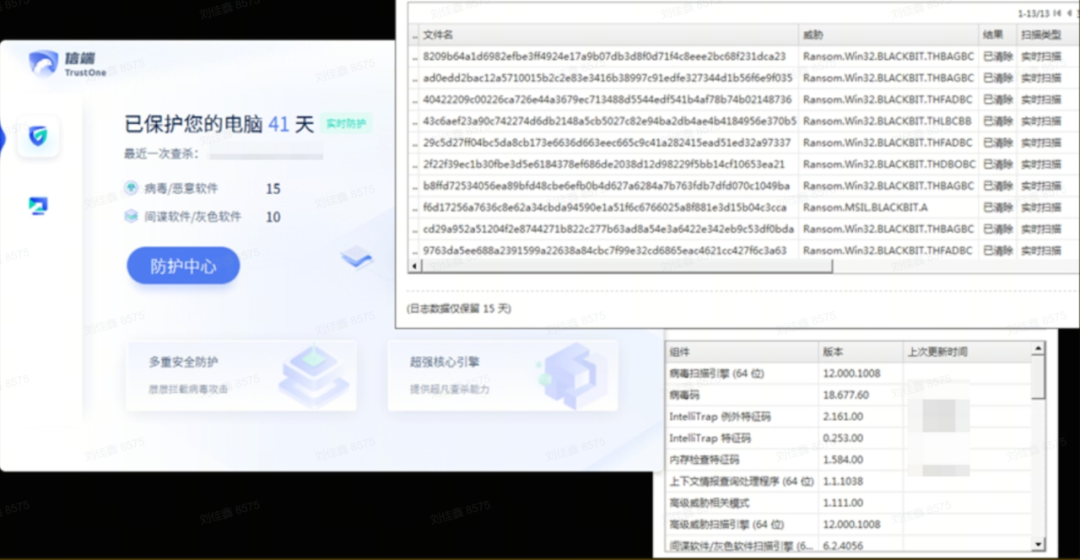

●亚信安全新一代终端安全TrustOne

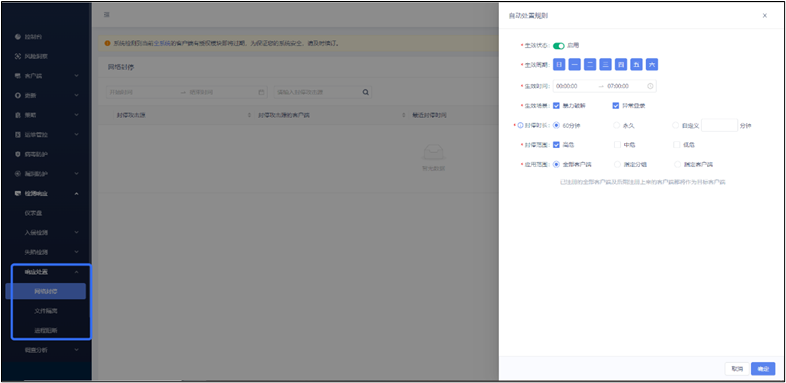

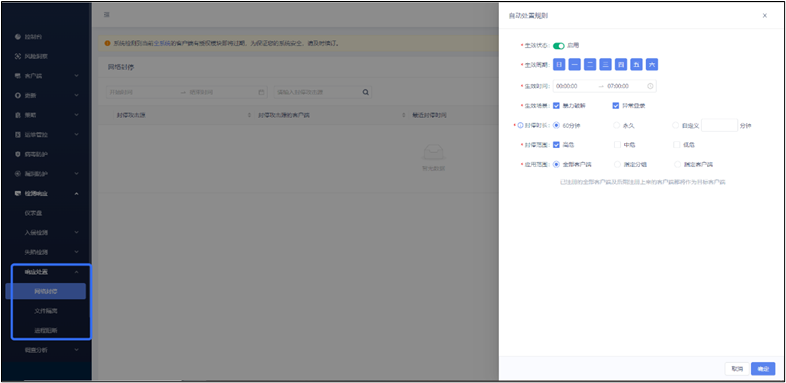

亚信安全新一代终端安全TrustOne的检测响应(EDR)模块,通过高清的日志记录作为基础,结合威胁情报,IOA规则关联分析和平台侧的大数据智能算法和可见性设计,可以对暴力破解等多种攻击进行实时检测,并且自动化对暴力破解攻击IP进行网络封停。网络封停支持配置自动响应的时间段,即生效周期和生效时间,支持设置封停时长。自动封停后的 IP 记录在封停列表,封停时长过后自动解封。

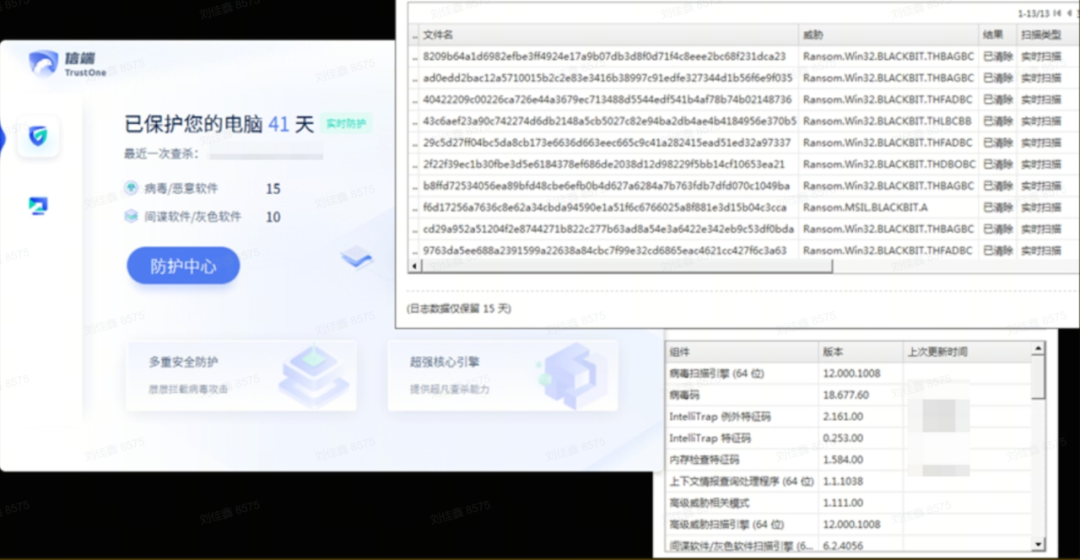

●亚信安全病毒码版本18.677.60,云病毒码版本18.677.71,全球码版本18.677.00已经可以检测该勒索病毒中对外公开的样本,请用户及时升级病毒码版本;

●亚信安全梦蝶防病毒引擎可以检测该类型病毒,可检测的病毒码版本为1.6.0.174;

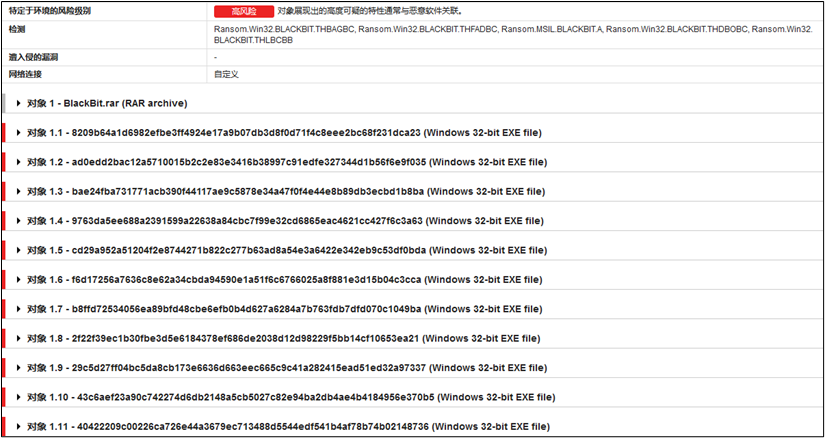

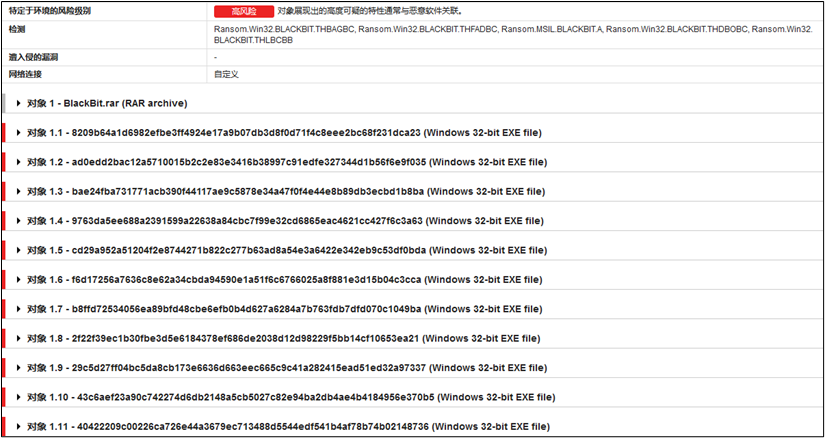

●亚信安全DDAN沙盒平台可以有效检测出该家族勒索样本的行为。

注意:以上测试均是在产品联网情况下进行的

亚信安全建议

全面部署安全产品,保持相关组件及时更新;

不要点击来源不明的QQ文件、邮件、附件以及邮件中包含的链接;

请到正规网站下载程序;

采用高强度的密码,避免使用弱口令密码,并定期更换密码;

尽量关闭不必要的端口及网络共享;

请注意备份重要文档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储。