近日,亚信安全对一款名为“二次约会”(SecondDate)的间谍软件进行了详细分析。这款软件主要针对基于FreeBSD、Linux、Sun Solaris、Juniper JunOS等平台的路由器和网关设备,一般与酸狐狸平台结合使用,它具备网络流量窃听劫持、中间人攻击和插入恶意代码等恶意行为,同时能与其他间谍软件协同作战,实施复杂的网络间谍活动。

关于SecondDate

SecondDate间谍软件主要部署在目标网络边界设备(网关、防火墙、边界路由器等),隐蔽监控网络流量,并根据需要精准选择特定网络会话进行重定向、劫持、篡改。其也是一款高技术水平的网络间谍工具。开发者应该具有非常深厚的网络技术功底,尤其对网络防火墙技术非常熟悉,其几乎相当于在目标网络设备上加装了一套内容过滤防火墙和代理服务器,使攻击者可以完全接管目标网络设备以及流经该设备的网络流量,从而实现对目标网络中的其他主机和用户实施长期窃密,并作为攻击的“前进基地”,随时可以向目标网络投送更多网络进攻武器。

潜在目标

从攻击目标看,该间谍软件除了持续对国家机关、涉密单位等“传统目标”开展网络攻击外,还不断加强对关键信息基础设施、重大基础设施网络系统的攻击渗透,并将黑手进一步伸向高等院校、科研机构、大型企业、高科技公司等机构和企业高管、专家学者等群体,可谓恶意满满。

攻击方式

SecondDate间谍软件通常结合特定入侵行动办公室(TAO)的各类针对防火墙、路由器的网络设备漏洞攻击工具使用,或涉及电子邮件、办公自动化、用户管理、安全防护等各类软件系统,服务器、计算机、交换机、路由器等各种硬件设备,以及手机、WIFI、摄像头等民用家用设备,可谓“无孔不入”,在漏洞攻击成功并获得相应权限后,植入至目标设备。

病毒详情分析

SecondDate间谍软件分为服务端和控制端,服务端部署于目标网络边界设备上,通过底层驱动实时监控、过滤所有流量;控制端通过发送特殊构造的数据包触发激活机制后,服务端从激活包中解析回连IP地址并主动回连。网络连接使用UDP协议,通信全程加密,通信端口随机。控制端可以对服务端的工作模式和劫持目标进行远程配置,根据实际需要选择网内任意目标实施中间人攻击。

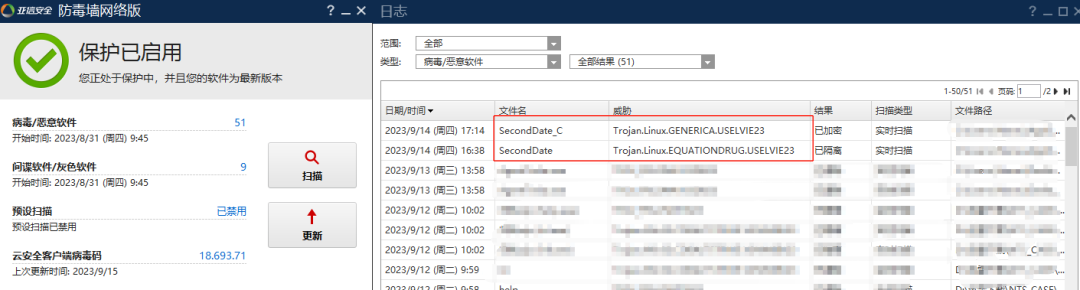

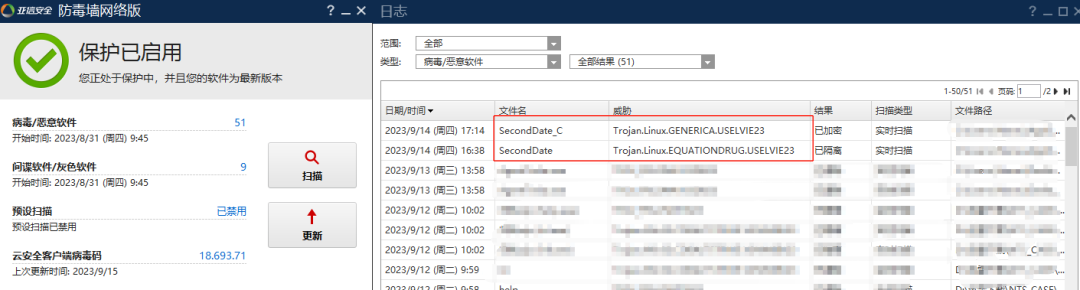

亚信安全产品检测能力

●亚信安全TrustOne和DS的云病毒码版本18.693.71均已经可以检测SecondDate间谍软件。

●亚信安全梦蝶引擎云病毒码版本1.6.0.175已经可以检测SecondDate间谍软件。