近日,广西桂林市卫生健康系统网络安全攻防演练与信息安全培训成功召开。亚信安全作为协办单位参与此活动,并以《网络攻防演练实战化场景》为主题,针对攻防演练的趋势演变,详细讲解了实战攻击中红队攻击思路,以及防守方如何利用XDR解决方案开展网络安全应急演练的具体方法,为提高用户的网络安全事件应急处置能力提供了大量参考案例。

01

网络安全攻防演练是一块“试金石”

近年来,在物联网、人工智能、大数据等新技术应用助推下,数字化医院、智慧医疗服务已成为未来医疗健康发展的大趋势。然而,随着互联网医疗、互联互通建设的不断深入,数字资产暴露面日益增大,其遭遇的各类网络攻击与数据窃取风险与日俱增。在此背景下,开展有针对性的实战攻防演练,可以从多个维度检验用户的真实防御能力,全面排查安全隐患。

图:攻防演练发展阶段

亚信安全专家在培训中谈到,国家级攻防演练从2016年开始已经走过了6个年头,发展到现在,已经成为各大行业用户检验网络安全防护能力的重要“试金石”。从发展趋势来看,实战攻防对抗攻击行为从简单向高级攻击演变(0Day + APT),由点对点的实战攻击发展为点对面的全面实战攻击,并且衍生了多种新型的实战化攻击手段和纵深防御的防守策略。对于2022年,随着防护体系的完善,攻击队也会形成团队体系化分工运作,并且为了应付攻击的激烈竞争,常态化的储备运作工作也会逐步推进。

02

攻防演练之攻方视角

回顾历年攻击手段,对抗呈明显升级趋势,出现了从传统攻击手法到业务链全面攻击的专业突破手段,通过更加专业隐蔽的绕过手段,形成了信息收集与攻击的自动化。为此,亚信安全专家对基于Kill-Chain的攻击链,以及攻击队常用的攻击手段进行了全面介绍。

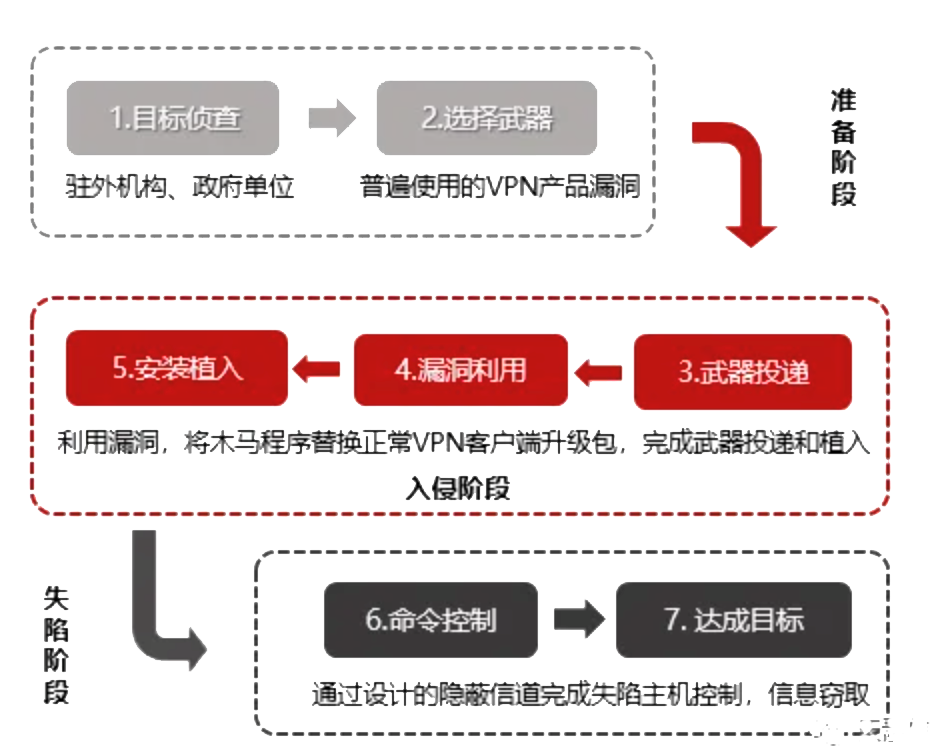

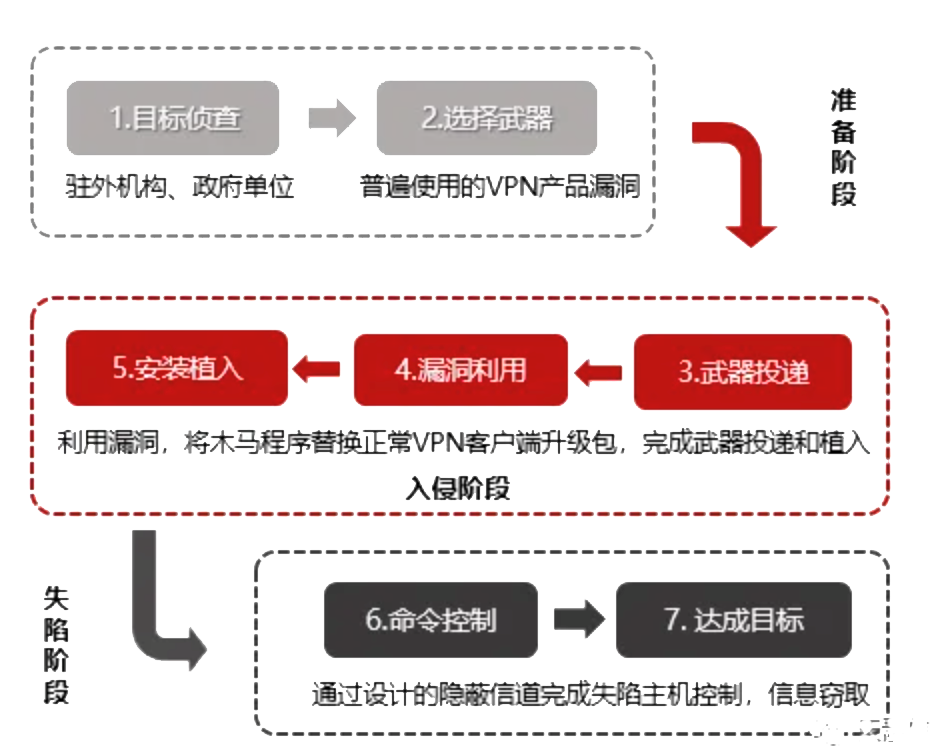

如下图所示:从攻击者角度出发的攻击链(Intrusion Kill Chain)模型包括七个阶段:侦查探测、武器构建、投送目标、漏洞利用、安装植入、命令控制、目标达成。

攻击链模型精髓在于明确提出网络攻防过程中攻防双方的“互有优势”,攻击方必须专一持续,而防守方若能阻断/瓦解攻击方的进攻组织环节,即成功地挫败对手攻击企图。同时,它还提供了一种纵深防御的概念,即在攻击最终造成损失的期中一步环节,任何一步的察觉或者阻挡均能有效阻止和阻断。所以说,即使已经被攻破,在造成最后的损失前,还是有机会进行补救,亡羊补牢,为时“未”晚。

03

攻防演练之守方视角

作为防守方,需要有全面的安全防护能力才能不给敌人可乘之机。然而,在实战演练中,不难发现缺乏体系化、全面化、层次化的资产发现与管理手段,以及威胁情报碎片化,缺失联防联控机制等一系列问题。为此,需要用户梳理出纵深防御的防守链,包括:收敛攻击面、建立纵深防御体系、重点防护对象的攻击检测,以及应急响应等等。

图:亚信安全XDR高级威胁安全运营平台

网络安全的攻守双方信息永远是不对称的,当威胁来临的时候,一旦关键节点被击穿,受攻击的一方随时都有可能“一失万无”。因此,不论是攻防演练,还是面对真实攻击,安全运维绝不是临阵磨枪。为此,亚信安全推出了基于日常安全运维场景的“XDR高级威胁安全运营平台”,具备了层层布防、监测分析、联动响应、溯源反制、情报共享等特点。

监测值守

监测值守人员通过安全运营平台对攻击行为进行监测,将对事件的初步判断结果及代码、流量等证据上传至分析研判人员。

分析研判

分析研判通过安全运营平台人员结合威胁情报,对威胁事件进行分析研判,确定事件的真实性,并反馈威胁告警真实性。

响应处置

响应处置人员通过SOAR系统根据研判结果,依据编排的处置策略,联动防火墙、EDR、WAF等设备,对攻击进行封禁阻断。

威胁溯源

威胁溯源人员通过安全运营平台,对结合流量及日志数据对发生的攻击事件进行溯源取证,还原攻击路径,编写溯源报告。

04

助力“健康中国” 夯实安全底座

当前,以数字技术赋能健康产业已经成为全球重要趋势,因新冠疫情而催生的数字医疗产品更提高了防疫和医疗效率,全面推进了健康行业数字化改革。亚信安全作为国内最早开展实网攻防服务的厂商之一,将政府部门、医疗卫生等行业的用户需求提供个性化、定制化的安全服务,共同为“健康中国”、“数字中国”的发展夯实安全底座。